¿Qué significan los indicadores de compromiso? Las mejores herramientas para ayudar a monitorearlos

En el mundo de la ciencia forense de datos, comprender la mecánica detrás de un ciberataque es nada menos que resolver un misterio delictivo. Los Indicadores de Compromiso (IoC) son esas pistas, piezas de evidencia que pueden ayudar a descubrir las complejas violaciones de datos actuales.

Los IoC son el mayor activo para los expertos en ciberseguridad cuando intentan resolver y desmitificar ataques de red, actividades maliciosas o brechas de malware. Al buscar a través de IoC, las filtraciones de datos se pueden identificar desde el principio para ayudar a mitigar los ataques.

¿Por qué es importante monitorear los indicadores de compromiso?

Los IoC juegan un papel integral en el análisis de ciberseguridad. No solo revelan y confirman que se ha producido un ataque a la seguridad, sino que también revelan las herramientas que se utilizaron para llevar a cabo el ataque.

También son útiles para determinar el alcance del daño que ha causado un compromiso y ayudan a establecer puntos de referencia para evitar compromisos futuros.

Los IoC generalmente se recopilan a través de soluciones de seguridad normales como software antimalware y antivirus, pero también se pueden usar ciertas herramientas basadas en IA para recopilar estos indicadores durante los esfuerzos de respuesta a incidentes.

Ejemplos de indicadores de compromiso

Al detectar patrones y actividades irregulares, los IoC pueden ayudar a evaluar si un ataque está a punto de ocurrir, si ya sucedió y los factores detrás del ataque.

A continuación, se muestran algunos ejemplos de COI sobre los que todo individuo y organización debería mantener un control:

Patrones extraños de tráfico entrante y saliente

El objetivo final de la mayoría de los ataques cibernéticos es apoderarse de datos confidenciales y transferirlos a una ubicación diferente. Por lo tanto, es imperativo monitorear patrones de tráfico inusuales, especialmente los que salen de su red.

Al mismo tiempo, también se deben observar los cambios en el tráfico entrante, ya que son buenos indicadores de un ataque en curso. El enfoque más efectivo es monitorear constantemente el tráfico entrante y saliente en busca de anomalías.

Discrepancias geográficas

Si dirige un negocio o trabaja para una empresa restringida a una determinada ubicación geográfica, pero de repente ve patrones de inicio de sesión que se originan en ubicaciones desconocidas, considérelo una señal de alerta.

Las direcciones IP son excelentes ejemplos de IoC, ya que proporcionan pruebas útiles para rastrear los orígenes geográficos de un ataque.

Actividades de usuarios de alto privilegio

Las cuentas privilegiadas tienen el nivel más alto de acceso debido a la naturaleza de sus funciones. A los actores de amenazas siempre les gusta perseguir estas cuentas para obtener un acceso constante dentro de un sistema. Por lo tanto, cualquier cambio inusual en el patrón de uso de las cuentas de usuario de alto privilegio debe ser monitoreado con cautela.

Si un usuario privilegiado está usando su cuenta desde una ubicación y hora anómalas, ciertamente es un indicador de compromiso. Siempre es una buena práctica de seguridad emplear el principio de privilegio mínimo al configurar cuentas.

Un incremento en las lecturas de la base de datos

Las bases de datos son siempre un objetivo principal para los actores de amenazas, ya que la mayoría de los datos personales y organizativos se almacenan en un formato de base de datos.

Si ve un aumento en el volumen de lectura de la base de datos, vigílelo, ya que podría ser un atacante que intenta invadir su red.

Una alta tasa de intentos de autenticación

Un gran número de intentos de autenticación, especialmente los fallidos, siempre debería llamar la atención. Si ve una gran cantidad de intentos de inicio de sesión desde una cuenta existente o intentos fallidos de una cuenta que no existe, lo más probable es que se trate de un compromiso.

Cambios de configuración inusuales

Si sospecha que hay una gran cantidad de cambios de configuración en sus archivos, servidores o dispositivos, es probable que alguien esté intentando infiltrarse en su red.

Los cambios de configuración no solo brindan una segunda puerta trasera a los actores de amenazas en su red, sino que también exponen el sistema a ataques de malware.

Señales de ataques DDoS

Un ataque distribuido de denegación de servicio o DDoS se lleva a cabo principalmente para interrumpir el flujo de tráfico normal de una red bombardeándola con una avalancha de tráfico de Internet.

Por lo tanto, no es de extrañar que las botnets lleven a cabo frecuentes ataques DDoS para distraer la atención de los ataques secundarios y deben considerarse como un IoC.

Patrones de tráfico web con comportamiento inhumano

Cualquier tráfico web que no parezca un comportamiento humano normal siempre debe ser monitoreado e investigado.

Herramientas para ayudar a monitorear los indicadores de compromiso

El descubrimiento y el seguimiento de los IoC se pueden lograr mediante la búsqueda de amenazas. Los agregadores de registros se pueden usar para monitorear sus registros en busca de discrepancias y, una vez que alertan sobre una anomalía, debe tratarlos como un IoC.

Después de analizar un IoC, siempre debe agregarse a una lista de bloqueo para evitar futuras infecciones por factores como direcciones IP, hashes de seguridad o nombres de dominio.

Las siguientes cinco herramientas pueden ayudar a identificar y monitorear los IoC. Tenga en cuenta que la mayoría de estas herramientas vienen con versiones comunitarias y suscripciones pagas.

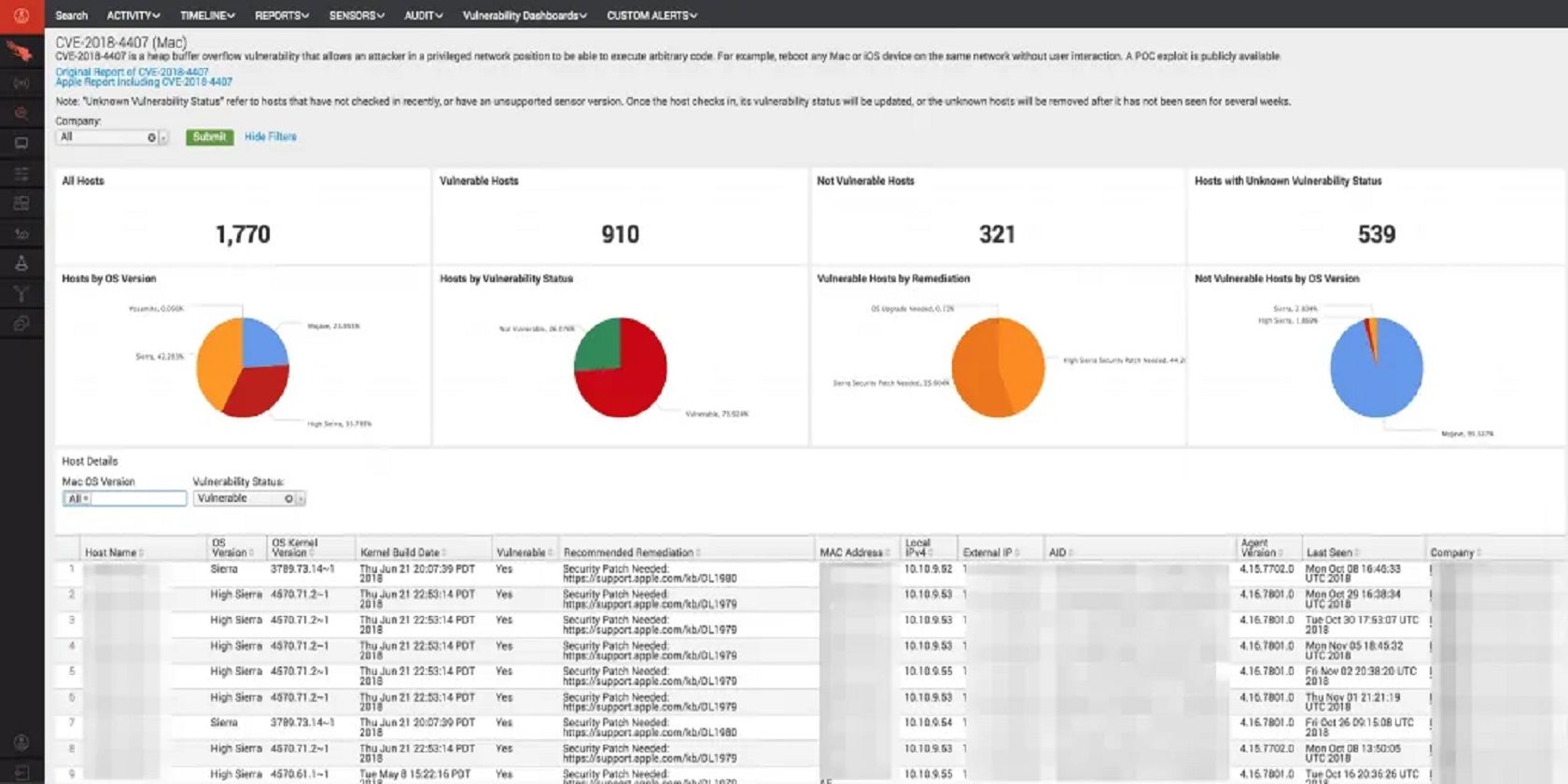

CrowdStrike es una empresa que previene las infracciones de seguridad al proporcionar opciones de seguridad de punto final basadas en la nube de primera línea.

Ofrece una plataforma de API Falcon Query con una función de importación que le permite recuperar, cargar, actualizar, buscar y eliminar indicadores personalizados de compromiso (IOC) que desea que CrowdStrike observe.

2. Sumo Logic

Sumo Logic es una organización de análisis de datos basada en la nube que se centra en las operaciones de seguridad. La empresa ofrece servicios de gestión de registros que utilizan macrodatos generados por máquinas para ofrecer análisis en tiempo real.

Al utilizar la plataforma Sumo Logic, las empresas y las personas pueden hacer cumplir las configuraciones de seguridad para entornos híbridos y de múltiples nubes y responder rápidamente a las amenazas mediante la detección de IoC.

Los bots son buenos para automatizar ciertas tareas, pero también se pueden usar para apropiarse de cuentas, amenazas de seguridad y ataques DDoS.

Akamai Technologies, Inc. es una red de distribución de contenido global que también ofrece una herramienta conocida como Bot Manager que proporciona detección avanzada de bots para encontrar y prevenir los ataques de bot más sofisticados.

Al proporcionar una visibilidad granular del tráfico de bots que ingresa a su red, Bot Manager lo ayuda a comprender y rastrear mejor quién ingresa o sale de su red.

Proofpoint es una empresa de seguridad empresarial que proporciona protección contra ataques de objetivos junto con un sólido sistema de respuesta a amenazas.

Su creativo sistema de respuesta a amenazas proporciona verificación automática de IoC mediante la recopilación de análisis forenses de endpoints de sistemas específicos, lo que facilita la detección y solución de compromisos.

Proteja los datos analizando su panorama de amenazas

La mayoría de las brechas de seguridad y los robos de datos dejan rastros de migas de pan y depende de nosotros jugar a los detectives de seguridad y captar las pistas.

Afortunadamente, al analizar de cerca nuestro panorama de amenazas, podemos monitorear y compilar una lista de indicadores de compromiso para prevenir todo tipo de amenazas cibernéticas actuales y futuras.