¿Qué es un ataque de hombre en el medio?

Un ataque de hombre en el medio es difícil de identificar y defenderse. Los ataques MITM dependen del control de las líneas de comunicación entre personas, computadoras o servidores. Los ataques man-in-the-middle no siempre requieren una computadora infectada, lo que significa que existen múltiples vías de ataque.

Entonces, ¿qué es un ataque man-in-the-middle y cómo puedes evitar ser presa de uno?

¿Qué es un ataque de hombre en el medio?

Los ataques man-in-the-middle (MITM) existían antes que las computadoras. Este tipo de ataque implica que un atacante se inserte entre dos partes que se comunican entre sí. Los ataques man-in-the-middle son esencialmente ataques de espionaje.

Para comprender mejor cómo funciona un ataque man-in-the-middle, considere los siguientes dos ejemplos.

Ataque de intermediario sin conexión

Un ataque MITM fuera de línea suena básico, pero todavía se usa en todo el mundo.

Por ejemplo, alguien intercepta su publicación, la lee, la vuelve a empaquetar y luego se la envía a usted oa su destinatario original. Luego, sucede lo mismo a la inversa cuando la persona te responde, con el intermediario interceptando y leyendo tu correo en cada dirección.

Si se realiza correctamente, no sabrá que se está produciendo un ataque MITM ya que la interceptación y el robo de datos son invisibles para usted.

Tomar el control de un canal de comunicación entre dos participantes es el núcleo de un ataque man-in-the-middle.

También abre otras vías de engaño para el atacante. Si el atacante controla los medios de comunicación, podría modificar los mensajes en tránsito. En nuestro ejemplo, alguien está interceptando y leyendo el correo. La misma persona podría modificar el contenido de su mensaje para preguntar algo específico o realizar una solicitud como parte de su ataque.

Como el MITM controla su comunicación, pueden eliminar cualquier referencia posterior a la pregunta o la solicitud, sin que usted se entere.

Ataque de hombre en el medio en línea

Un ataque man-in-the-middle en línea funciona de la misma manera, aunque con computadoras u otro hardware digital en lugar del antiguo correo tradicional.

Una variante de ataque MITM gira en torno a que te conectes a la red Wi-Fi pública gratuita en un café. Una vez conectado, intenta conectarse al sitio web de su banco.

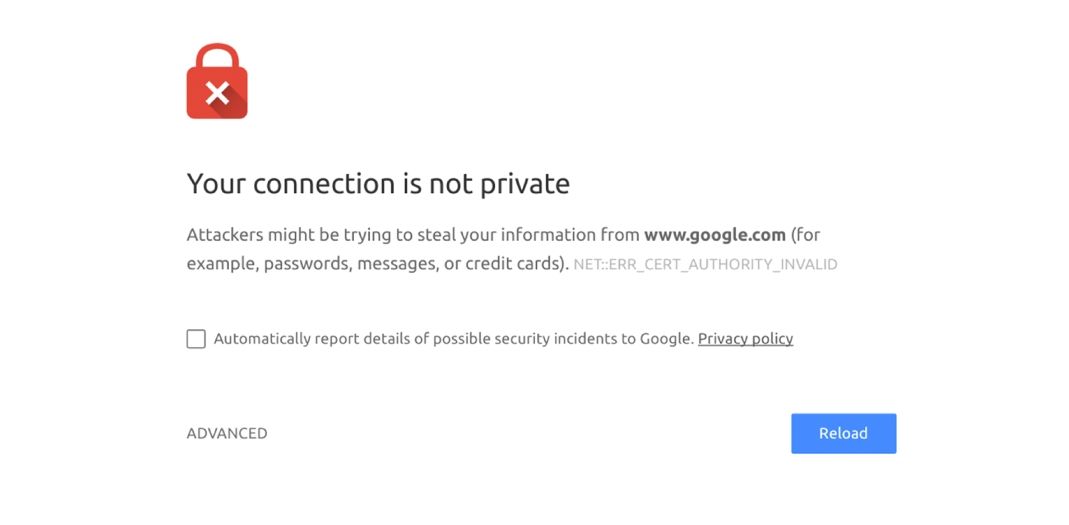

Por el bien de nuestro ejemplo, luego se encuentra con un error de certificado que le informa que el sitio web del banco no tiene el certificado de cifrado adecuado. Esto le advierte del hecho de que algo está mal con la configuración del sitio web del banco y que se está produciendo un ataque MITM.

Sin embargo, muchas personas simplemente hacen clic en este mensaje de error y acceden al sitio web bancario independientemente. Inicia sesión en el portal bancario, envía algo de dinero, paga algunas facturas y todo parece estar bien.

En realidad, un atacante puede haber configurado un servidor y un sitio web falsos que imitan a su banco. Cuando te conectas al servidor bancario falso, busca la página web del banco, la modifica un poco y te la presenta. Ingresa sus datos de inicio de sesión normalmente y estos datos se envían al servidor de intermediario.

El servidor MITM aún lo registra en el banco y presenta la página como de costumbre. Pero el servidor man-in-the-middle del atacante ha capturado sus credenciales de inicio de sesión, listas para su explotación.

En este escenario, el mensaje de advertencia temprana fue el error del certificado de cifrado que advierte que la configuración del sitio web no es correcta. El servidor man-in-the-middle no tiene el mismo certificado de seguridad que su banco, aunque puede tener un certificado de seguridad de otro lugar.

Tipos de ataques de hombre en el medio

Hay varios tipos diferentes de ataques MITM:

- Suplantación de Wi-Fi: un atacante puede crear un punto de acceso Wi-Fi falso con el mismo nombre que una opción local de Wi-Fi gratuita. Por ejemplo, en un café, el atacante podría imitar el nombre de la red Wi-Fi o crear una opción falsa llamada "Wi-Fi para invitados" o similar. Una vez que se conecta al punto de acceso no autorizado, el atacante puede monitorear su actividad en línea.

- Suplantación de HTTPS : el atacante engaña a su navegador haciéndole creer que está utilizando un sitio web confiable y, en su lugar, redirige su tráfico a un sitio web inseguro. Cuando ingresa sus credenciales, el atacante las roba.

- Secuestro de SSL : cuando intenta conectarse a un sitio HTTP inseguro, su navegador puede redirigirlo a la opción HTTPS segura. Sin embargo, los atacantes pueden secuestrar el procedimiento de redireccionamiento, colocando un enlace a su servidor en el medio, robando sus datos y cualquier credencial que ingrese.

- Suplantación de DNS : el sistema de nombres de dominio lo ayuda a navegar por Internet, convirtiendo las URL en su barra de direcciones de texto legible por humanos a direcciones IP legibles por computadora. Entonces, una suplantación de DNS obliga a su navegador a visitar una dirección específica bajo el control de un atacante.

- Secuestro de correo electrónico : si un atacante obtiene acceso al buzón, o incluso a un servidor de correo electrónico, de una institución de confianza (como un banco), podría interceptar los correos electrónicos de los clientes que contienen información confidencial o incluso comenzar a enviar correos electrónicos como la propia institución.

Estos no son los únicos ataques MITM. Existen numerosas variantes que combinan diferentes aspectos de estos ataques.

¿HTTPS detiene los ataques man-in-the-middle?

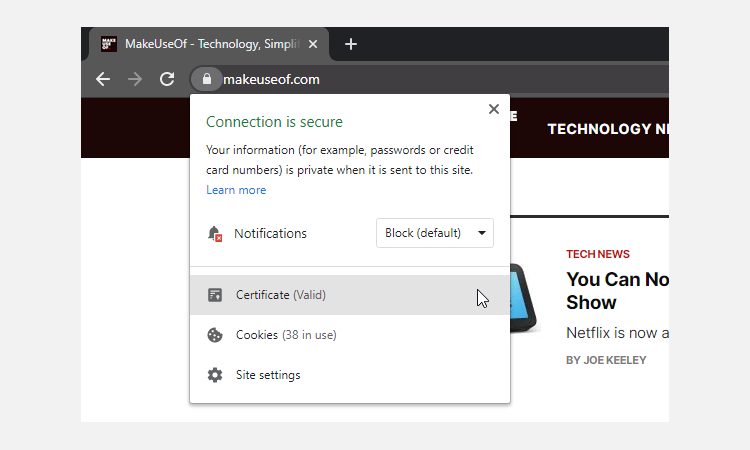

El escenario anterior tiene lugar en un sitio web bancario que utiliza HTTPS, la versión segura de HTTP. Como tal, el usuario se encuentra con una pantalla que le informa que el certificado de cifrado es incorrecto. Casi todos los sitios web ahora usan HTTPS, que puede ver representado como un ícono de candado en la barra de direcciones, junto con la URL.

Durante mucho tiempo, solo se aconsejó a los sitios que ofrecían información confidencial que usaran HTTPS. La norma ahora ha cambiado, especialmente desde que Google anunció que usaría HTTPS como una señal de clasificación de SEO. En 2014, cuando se anunció por primera vez el cambio, entre el 1 y el 2 por ciento del millón de sitios principales a nivel mundial usaban HTTPS. Para 2018, ese número se había disparado, con más del 50 por ciento del millón superior implementando HTTPS.

Si utiliza una conexión HTTP estándar en un sitio web no cifrado, no recibirá la advertencia de nuestro ejemplo. El ataque man-in-the-middle se llevaría a cabo sin previo aviso.

Entonces, ¿HTTPS protege contra ataques MITM?

MITM y SSLStrip

Sí, HTTPS protege contra ataques man-in-the-middle . Pero hay formas en que los atacantes pueden derrotar a HTTPS, eliminando la seguridad adicional que se brinda a su conexión a través del cifrado.

SSLStrip es un ataque man-in-the-middle que obliga al navegador a permanecer en modo HTTP en lugar de comenzar a usar HTTPS donde esté disponible. En lugar de utilizar HTTPS, SSLStrip "despoja" de la seguridad, dejándolo con un HTTP antiguo y simple.

Puede que ni siquiera notes que algo anda mal. En los días antes de que Google Chrome y otros navegadores implementaran la gran cruz roja en su barra de direcciones para notificarle que está utilizando una conexión insegura, SSLStrip reclamó muchas víctimas. La introducción del candado HTTPS gigante ciertamente hace que sea más fácil detectar si está usando HTTPS o no.

Otra mejora de seguridad también afectó la eficacia de SSLStrip: HTTP Strict Transport Security.

HTTP Strict Transport Security (HSTS) se desarrolló para proteger contra ataques man-in-the-middle, especialmente ataques de degradación de protocolos como SSLStrip. HSTS es una función especial que permite que un servidor web obligue a todos los usuarios a interactuar con él solo mediante HTTPS.

Eso no quiere decir que funcione todo el tiempo, ya que HSTS solo se configura con el usuario después de su primera visita. Como tal, hay una ventana muy pequeña donde un atacante podría, en teoría, usar un ataque MITM como SSLStrip antes de que HSTS esté en su lugar.

Eso no es todo. La leve desaparición de SSLStrip dio paso a otras herramientas modernas que combinan muchos tipos de ataques MITM en un solo paquete.

Malware MITM

Los usuarios también deben lidiar con variantes de malware que usan ataques MITM o vienen con módulos de intermediario. Por ejemplo, algunos tipos de malware que se dirigen a los usuarios de Android, como SpyEye y ZeuS, permiten que un atacante espíe las comunicaciones entrantes y salientes de los teléfonos inteligentes.

Una vez instalado en un dispositivo Android, un atacante puede usar el malware para interceptar todo tipo de comunicaciones. De particular interés son los códigos de autenticación de dos factores. Un atacante puede solicitar el código de autenticación de dos factores en un sitio web seguro y luego interceptarlo antes de que el usuario pueda reaccionar o incluso comprender lo que está sucediendo.

Como era de esperar, los equipos de escritorio tampoco están exentos de amenazas. Existen numerosos tipos de malware y kits de exploits diseñados para ataques man-in-the-middle. Y eso sin mencionar esa vez que Lenovo instaló malware habilitado para SSLStrip en sus computadoras portátiles antes del envío.

¿Cómo protegerse contra un ataque de intermediario?

Un ataque de hombre en el medio es difícil de defender. Un atacante tiene tantas opciones, lo que significa que la protección contra un ataque MITM tiene múltiples frentes.

- Use HTTPS: asegúrese de que todos los sitios web que visite usen HTTPS. Hemos hablado sobre el malware SSLStrip y MITM, pero garantizar que HTTPS esté en su lugar sigue siendo una de las mejores opciones de defensa. Para una capa de protección adicional, considere descargar e instalar la extensión del navegador HTTPS Everywhere de Electronic Frontier Foundation, una de las mejores extensiones de privacidad para Google Chrome .

- No ignore las advertencias: si su navegador le informa que hay algún problema con el sitio web que está visitando, confíe en él . Una advertencia de certificado de seguridad podría ser la diferencia entre regalar sus credenciales a un atacante y permanecer seguro.

- No use Wi-Fi público: si puede evitarlo, no use Wi-Fi público. A veces, el uso de Wi-Fi público simplemente no se puede evitar. Si debe usar una conexión Wi-Fi pública, debe descargar e instalar una VPN para agregar algo de seguridad a su conexión. Además, esté atento a las advertencias de seguridad del navegador mientras usa una conexión Wi-Fi pública. Si la cantidad de advertencias del navegador aumenta repentinamente, podría indicar un ataque MITM o una vulnerabilidad.

- Ejecute y actualice el software antivirus: asegúrese de que su software antivirus esté actualizado. Además, considere una herramienta de seguridad adicional, como Malwarebytes. Antes de preguntar, sí, Malwarebytes Premium vale la pena .

Ataques man-in-the-middle dependiendo de comprometer sus comunicaciones. Si sabe qué esperar y qué buscar, tiene muchas más posibilidades de evitar los ataques MITM. A su vez, sus datos permanecerán seguros y firmemente a su alcance.

Crédito de la imagen: Andy Rennie en Flickr