Para demostrar lo seguro que es Windows 11, Microsoft “pirateó” personalmente su propia computadora

Cuando Microsoft lanzó Windows 10 en 2015, el desarrollador de Microsoft Jerry Nixon dijo una vez que Windows 10 será la última versión de Windows. En el futuro, Microsoft solo agregará nuevas funciones y corregirá vulnerabilidades en la plataforma Windows 10.

Antes de Windows 10, el ciclo de actualización de la versión de Windows se mantenía básicamente en unos 3-4 años. Es raro que una versión como Windows 10 no haya introducido una actualización importante después de 6 años de funcionamiento.

Justo cuando todos pensaban que Microsoft había puesto fin a Windows, Microsoft anunció repentinamente la llegada de Windows 11.

Independientemente de si Microsoft se ha enfrentado al pasado, Windows 11 todavía aporta mucha frescura a los antiguos usuarios que han estado con Windows 10 durante 6 años, y esta actualización es gratuita, y muchos usuarios han buscado la versión oficial. se lanza. Planea actualizar la experiencia.

Sin embargo, algunos usuarios con hardware de computadora más antiguo encuentran que sus computadoras no cumplen con los requisitos de actualización de Windows 11.

Lo que es más extraño es que esto no se debe a que el rendimiento de la CPU de la computadora sea insuficiente, o la capacidad del disco duro y la memoria no sean suficientes, sino debido a un chip que nunca antes se había escuchado: el chip de seguridad TPM 2.0.

"¿Qué chip TPM, Intel o AMD?"

Debido a que la seguridad del sistema Windows siempre ha sido criticada, Microsoft se unió a varios fabricantes de PC para promover el chip de seguridad TPM en 2011 para mejorar la defensa del sistema Windows. Desde entonces, básicamente todas las computadoras tendrán un TPM 1.2 integrado. chip cuando sale de fábrica.

En pocas palabras, los chips TPM se utilizan especialmente para procesar claves de cifrado de computadora, que pueden desempeñar un papel en la autenticación de seguridad, el almacenamiento de claves, etc. En comparación con la protección de seguridad del software, la protección a nivel de hardware proporcionada por TPM es mucho más cerrada, por lo que es más difícil Ha sido invadido y manipulado por virus y otro software malicioso.

▲ La nueva CPU tiene un chip TPM 2.0 integrado

En 2016, los chips TPM 2.0 comenzaron a promoverse y muchos fabricantes también se han mantenido al día con el ritmo de las actualizaciones.Sin embargo, los usuarios en ese momento básicamente no estaban al tanto de esta actualización de "detalles menores" hasta el lanzamiento de Windows 11.

Algunos usuarios que todavía usan hardware en la era TPM 1.2 acusaron a Microsoft de usar la actualización de Windows 11 para impulsar el chip TPM 2.0. De hecho, es para estimular a los usuarios antiguos a reemplazar hardware nuevo y acelerar la velocidad de eliminación del hardware.

Por lo tanto, han desarrollado muchos métodos que pueden evitar la detección del chip TPM y actualizar Windows 11. Estos métodos se denominan vívidamente "contrabando".

Microsoft explicó que el propósito de promover los chips TPM 2.0 es en realidad lidiar con problemas de seguridad de la información cada vez más graves.

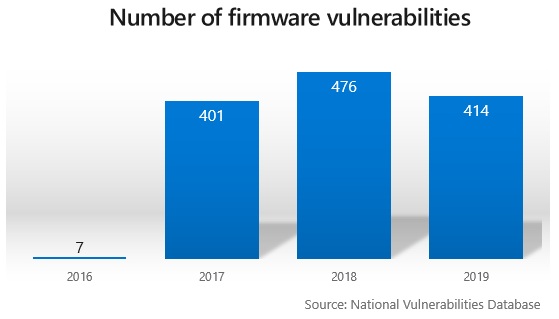

Los investigadores de seguridad de Microsoft han descubierto que el uso de vulnerabilidades de firmware de hardware (CPU, memoria, disco duro, etc.) para atacar el sistema está aumentando, y este código malicioso es difícil de detectar o eliminar. Una vez infectado, los usuarios solo pueden reinstalar el sistema. o Reemplace el disco duro.

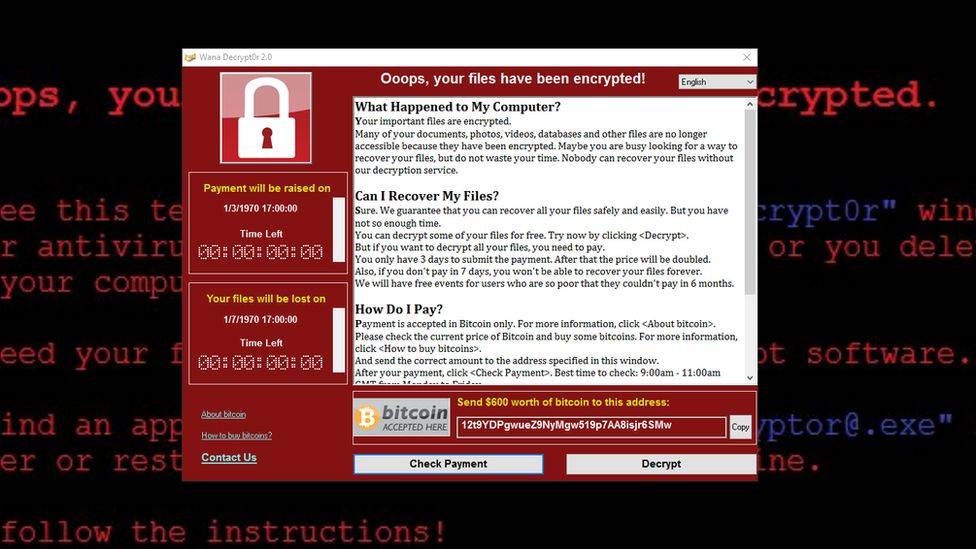

Estas vulnerabilidades no solo amenazan la seguridad de la información de los usuarios, sino que también indirectamente tienen un impacto grave en el mundo real. Por ejemplo, el ransomware que hizo que el mundo entrara en pánico por la seguridad de la información hace unos años paralizó las computadoras de importantes instituciones como hospitales y gasolineras Una pérdida irreparable.

Para explicar la importancia del chip TPM 2.0 de manera más intuitiva, Microsoft decidió convertirse personalmente en un "hacker", demostrando cómo Windows 11 puede resistir cuando se ve comprometido.

Ya sea que sea seguro o no, sabrá cuándo se entromete

▲ Jefe de Microsoft "Inner Ghost"

Microsoft le pidió a David Weston, director de seguridad de los sistemas operativos y empresariales de Microsoft, que demostrara la intrusión.

David ha establecido un equipo de piratas informáticos profesionales en Microsoft. Su trabajo es encontrar los problemas de seguridad que amenazan el sistema más rápido que los piratas informáticos. Por lo tanto, se puede decir que es un experto en atacar Windows.

David primero demostró la intrusión remota de una computadora con Windows 10 sin protección TPM o arranque seguro, y luego instaló ransomware en la máquina títere para bloquear su disco duro.

El proceso de intrusión es muy simple: David encontró un puerto RDP abierto e inició sesión a la fuerza en esta computadora de forma remota.

El proceso de pirateo de la contraseña de su sistema también es muy duro, es decir, recuperar todo tipo de contraseñas filtradas y tratar de desbloquearlas continuamente, después de unos minutos o días, se puede romper por medio de la fuerza bruta.

Una vez que el pirata informático ingresa con éxito al sistema, la máquina títere básicamente pierde el control. El pirata informático puede plantar caballos de Troya como ransomware a voluntad para cambiar el archivo de arranque del sistema. En este momento, incluso si se usa WinPE o WinRE para reparar el disco, no hay garantía de que se pueda restaurar por completo Partición del sistema.

Para desbloquear datos importantes, los usuarios deben pagar altos rescates a los piratas informáticos con criptomonedas como Bitcoin.

¿Cómo puede Windows 11 proteger estos archivos importantes del "secuestro"? David dijo que la solución no es complicada y que consiste en utilizar el "modo de arranque seguro" integrado.

En el modo seguro de Windows 11, el sistema verificará si el código y la clave del programa de inicio son consistentes con la información del chip TPM durante el inicio y confirmará si se ha modificado.

Luego, de acuerdo con el registro de inicio saludable, ejecute con el archivo de inicio correcto y rechace la modificación del ransomware, para que pueda iniciar sesión en Windows normalmente y hacer una copia de seguridad del archivo, minimizando así la pérdida de intrusión de ransomware.

Después de hacer una demostración del control remoto, David hizo otra demostración de seguridad cara a cara, utilizando Gummy Bear para descifrar el reconocimiento de huellas dactilares.

Dado que es muy difícil falsificar una huella dactilar idéntica, el reconocimiento de huellas dactilares es muy seguro en la impresión inherente de la mayoría de las personas.

De hecho, es un problema difícil romper por la fuerza la puerta de seguridad del reconocimiento de huellas dactilares, pero es posible evitarlo e ingresar directamente al sistema.

David preparó un dispositivo llamado PCI leech, que puede acceder directamente a la información en la memoria de la computadora a través de la interfaz Thunderbolt. Siempre que la computadora esté parcheada con un parche de "cualquier información se puede desbloquear", la información de la huella digital se puede omitir con éxito y entró en la computadora.

En este momento, use cualquier objeto conductor (dedo, nariz, osito de goma, etc.) para desbloquear la computadora y acceder a todo el contenido privado.

Este tipo de ataque basado en memoria no es infrecuente, porque muchos programas almacenarán datos temporalmente en la memoria cuando se estén ejecutando, y el atacante aprovechará esta oportunidad para modificar los datos.

Si su computadora cae en manos de delincuentes que entienden la tecnología relevante, entonces los "archivos confidenciales" en sus favoritos probablemente serán menos afortunados.

Pero si usa un chip TPM para evitar intrusiones, entonces todo será un asunto diferente.

Luego, David realizó la misma demostración de intrusión en una computadora con Windows 11 y descubrió que el reconocimiento de huellas digitales aún funciona correctamente.

Esto se debe a que la información de identificación de huellas dactilares ya no se almacena simplemente en la memoria, sino que está aislada, bloqueada en un área virtual independiente y segura, y cada lectura requiere la verificación de la clave.

La clave se almacena en el chip TPM aislado del mundo exterior, lo que mejora enormemente la seguridad.

David dijo que muchas características de seguridad en Windows 11 también se pueden usar en Windows 10, pero estas características son solo características opcionales en la versión anterior y ahora están habilitadas de manera predeterminada para mejorar el rendimiento de seguridad de Windows 11.

Por lo tanto, independientemente de si planea actualizar de Windows 10 a Windows 11, Microsoft recomienda que verifique su versión de TPM y la habilite en el BIOS.

Es hora de prestar atención al chip de seguridad.

Además de la protección de seguridad a nivel del sistema, existen muchas medidas de protección para el chip TPM 2.0. La más común debería ser Bitlocker, que se agregó desde el período de Windows Vista.

Para los usuarios empresariales, el cifrado basado en Bitlocker se ha vuelto indispensable. Bitlocker es una tecnología de cifrado de volumen completo. En términos simples, puede bloquear su disco duro. Incluso si el disco duro es robado, el ladrón no puede leer información de él.

La clave para proteger la información es el chip TPM 2.0. Cuando encripta su disco, parte de la clave encriptada se almacenará en el chip TPM de la placa base.

Esto no solo proporciona una protección de cifrado más segura, sino que también cuando su disco duro cae en manos de otros, también será inutilizable debido a la falta de la clave en el chip TPM, lo que proporciona una sólida protección fuera de línea.

En el momento en que la moneda digital y los activos virtuales son populares, muchos "magnates digitales" por valor de cientos de miles de dólares en activos NFT y claves de billetera digital pueden almacenarse en el disco duro de la computadora. Una vez perdidos, las consecuencias serían desastrosas.

Por lo tanto, también es necesario que los usuarios individuales utilicen tecnologías de cifrado a nivel de hardware como Bitlocker para proteger sus datos importantes.

Además de la seguridad de los datos, los chips TPM también tienen algunos usos inesperados, como la lucha contra las trampas en los juegos.

En los últimos años, hemos sido testigos de la explosión repentina de muchos juegos fenomenales, como PlayerUnknown's Battlegrounds, APEX y Jellybeans. Las razones de sus explosiones son diferentes, pero las razones para "enfriarse" son en su mayoría el mismo complemento. mucho.

La lucha entre los desarrolladores de juegos y los tramposos nunca se ha detenido desde el día en que nació. Ahora, algunos desarrolladores han decidido utilizar métodos más estrictos para lidiar con los tramposos, incluido el primer juego de desarrolladores "League of Legends".

Vanguard, el sistema anti-trampas del nuevo juego "Fearless Contract", detectará si los jugadores de Windows 11 han habilitado TPM 2.0, si no está habilitado, no podrán ingresar al juego.

Según el análisis de los expertos en seguridad, Riot Games tiene la intención de usar el chip TPM 2.0 para confirmar la información del hardware de los tramposos y prohibir permanentemente el dispositivo.

Las medidas de "Fearless Contract" son radicales y audaces, lo que puede inspirar a otras compañías de juegos en línea a utilizar prohibiciones físicas para aumentar el costo de los tramposos, pero al mismo tiempo, también hay personas que consideran que una supervisión tan estricta es una violación más de los derechos personales. privacidad.

Sin embargo, impulsado por Windows 11, puede haber más y más juegos o aplicaciones como "Fearless Contract" que necesiten llamar chips TPM 2.0. En ese momento, los estándares más altos de los requisitos de protección de seguridad de la información pueden convertirse en nuevas razones para que las personas reemplacen los equipos.

#Bienvenido a seguir la cuenta oficial de WeChat de Aifaner: Aifaner (ID de WeChat: ifanr), se le proporcionará más contenido emocionante lo antes posible.