Los piratas informáticos pueden haber robado la clave maestra de otro administrador de contraseñas

Los mejores administradores de contraseñas están destinados a mantener seguros todos sus inicios de sesión y la información de su tarjeta de crédito, pero una nueva vulnerabilidad importante acaba de poner a los usuarios del administrador de contraseñas KeePass en grave riesgo de ser violados.

De hecho, el exploit permite a un atacante robar la contraseña maestra de un usuario de KeePass en texto sin formato, en otras palabras, sin cifrar, simplemente extrayéndola de la memoria de la computadora objetivo. Es un truco notablemente simple, pero que podría tener implicaciones preocupantes.

Los administradores de contraseñas como KeePass bloquean toda su información de inicio de sesión para mantenerla segura, y todos esos datos están sellados detrás de una contraseña maestra. Ingresa su contraseña maestra para acceder a todo lo almacenado en su bóveda, lo que la convierte en un objetivo valioso para los piratas informáticos.

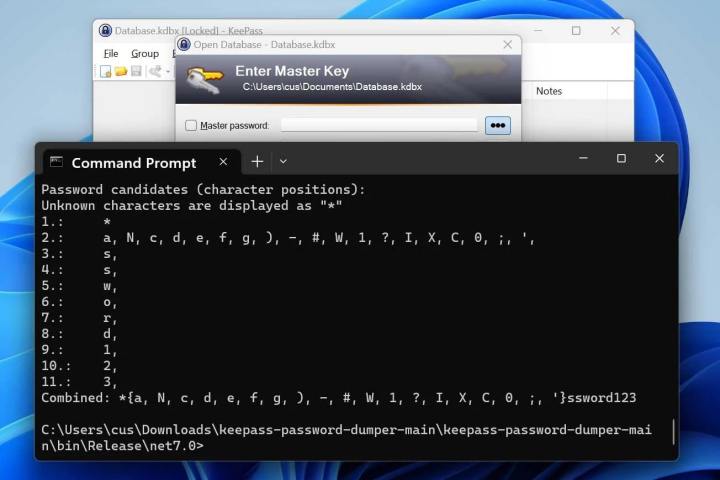

Según lo informado por Bleeping Computer , la vulnerabilidad de KeePass fue descubierta por el investigador de seguridad 'vdohney', quien publicó una herramienta de prueba de concepto (PoC) en GitHub. Esta herramienta puede extraer casi toda la contraseña maestra (excepto el primero o los dos primeros caracteres) en forma legible y sin cifrar. Incluso puede hacer esto si KeePass está bloqueado y, potencialmente, si la aplicación está cerrada por completo.

Eso es porque extrae la contraseña maestra de la memoria de KeePass. Como explica el investigador, esto se puede obtener de varias maneras: “No importa de dónde provenga la memoria, puede ser el volcado del proceso, el archivo de intercambio (pagefile.sys), el archivo de hibernación (hiberfil.sys) o la memoria RAM. volcado de todo el sistema.”

El exploit existe gracias a algunos códigos personalizados que usa KeePass. Cuando ingresa su contraseña maestra, lo hace en un cuadro personalizado llamado SecureTextBoxEx. A pesar del nombre, resulta que este cuadro no es tan seguro después de todo, ya que cada carácter escrito en el cuadro esencialmente deja una copia sobrante de sí mismo en la memoria del sistema. Son estos caracteres remanentes los que la herramienta PoC encuentra y extrae.

Viene una solución

La única advertencia de esta brecha de seguridad es que requiere acceso físico a la máquina de la que se extraerá la contraseña maestra. Pero eso no siempre es necesariamente un problema: como hemos visto en la saga de exploits de LastPass , los piratas informáticos pueden obtener acceso a la computadora de un objetivo utilizando aplicaciones vulnerables de acceso remoto instaladas en la computadora.

Si una computadora objetivo estaba infectada con malware, podría configurarse para volcar la memoria de KeePass y enviarla junto con la base de datos de la aplicación al servidor del pirata informático, lo que le permite al atacante extraer la contraseña maestra en su propio tiempo.

Afortunadamente, el desarrollador de KeePass dice que se está solucionando, y uno de los posibles remedios es insertar texto ficticio aleatorio en la memoria de la aplicación que ofuscaría la contraseña. No se espera que la solución se publique hasta junio o julio de 2023, lo que podría ser una espera dolorosa para cualquiera que esté nervioso por la filtración de su contraseña maestra. Sin embargo, el desarrollador también lanzó una versión beta de la solución, que se puede descargar desde el sitio web de KeePass .

La vulnerabilidad simplemente demuestra que incluso las aplicaciones aparentemente seguras, como los administradores de contraseñas, pueden ser violadas, y no es la primera vez que se encuentra una debilidad grave en KeePass . Si desea mantenerse a salvo de amenazas en línea como este último exploit, evite descargar aplicaciones o abrir archivos de remitentes desconocidos, manténgase alejado de sitios web cuestionables y use una aplicación antivirus. Y, por supuesto, nunca comparta la contraseña maestra de su administrador de contraseñas con nadie.