Los piratas informáticos ahora pueden apoderarse de su computadora a través de Microsoft Word

Una nueva vulnerabilidad de día cero en Microsoft Office podría permitir que los piratas informáticos tomen el control de su computadora. La vulnerabilidad se puede aprovechar incluso si no abre un archivo infectado.

Aunque todavía estamos esperando una solución oficial, Microsoft ha lanzado una solución para este exploit, por lo que si usa MS Office con frecuencia, asegúrese de verificarlo.

Se envió un maldoc interesante desde Bielorrusia. Utiliza el enlace externo de Word para cargar el HTML y luego usa el "ms-msdt" esquema para ejecutar el código de PowerShell. https://t.co/hTdAfHOUx3 pic.twitter.com/rVSb02ZTwt

– nao_sec (@nao_sec) 27 de mayo de 2022

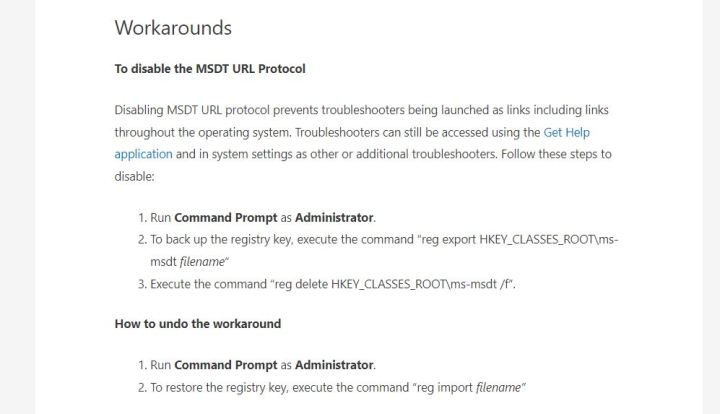

La vulnerabilidad ha sido denominada Follina por uno de los investigadores que la examinó por primera vez: Kevin Beaumont, quien también escribió una larga publicación al respecto. Salió a la luz por primera vez el 27 de mayo a través de un tweet de nao_sec, aunque supuestamente Microsoft se enteró por primera vez en abril. Aunque todavía no se ha lanzado ningún parche, la solución alternativa de Microsoft implica deshabilitar la Herramienta de diagnóstico de soporte de Microsoft (MSDT), que es la forma en que el exploit ingresa a la computadora atacada.

Este exploit afecta principalmente a los archivos .rtf, pero también pueden verse afectados otros archivos de MS Word. Una característica de MS Word llamada Plantillas permite que el programa cargue y ejecute código de fuentes externas. Follina se basa en esto para ingresar a la computadora y luego ejecuta una serie de comandos que abren MSDT. En circunstancias normales, MSDT es una herramienta segura que Microsoft usa para depurar varios problemas para los usuarios de Windows. Desafortunadamente, en este caso, también otorga acceso remoto a su computadora, lo que ayuda a que el exploit tome el control de la misma.

En el caso de los archivos .rtf, el exploit puede ejecutarse incluso si no abre el archivo. Siempre que lo vea en el Explorador de archivos, se puede ejecutar Follina. Una vez que el atacante obtiene el control de su computadora a través de MSDT, depende de él lo que quiera hacer. Pueden descargar software malicioso, filtrar archivos y hacer casi todo lo demás.

Beaumont ha compartido muchos ejemplos de la forma en que Follina ya ha sido explotada y encontrada en varios archivos. El exploit se está utilizando para la extorsión financiera, entre otras cosas. No hace falta decir que no quieres esto en tu computadora.

¿Qué haces hasta que Microsoft lanza un parche?

Hay algunos pasos que puede seguir para mantenerse a salvo del exploit Follina hasta que Microsoft publique un parche que solucione este problema. Tal como están las cosas ahora, la solución es la solución oficial, y no sabemos con certeza si algo más seguirá.

En primer lugar, compruebe si su versión de Microsoft Office podría verse afectada. Hasta ahora, la vulnerabilidad se ha encontrado en Office 2013, 2016, 2019, 2021, Office ProPlus y Office 365. Sin embargo, no se sabe si las versiones anteriores de Microsoft Office son seguras, por lo que es mejor tomar medidas adicionales para protegerse. .

Si puede evitar el uso de archivos .doc, .docx y .rtf por el momento, no es una mala idea. Considere cambiar a alternativas basadas en la nube como Google Docs. Solo acepte y descargue archivos de fuentes 100% probadas, lo cual es una buena guía para vivir, en general.

Por último, pero no menos importante, siga las instrucciones de Microsoft para deshabilitar MSDT. Será necesario que abra el símbolo del sistema y lo ejecute como administrador, luego ingrese un par de entradas. Si todo sale según lo planeado, deberías estar a salvo de Follina. Sin embargo, recuerda siempre ser cauteloso.