Los hackers más famosos y mejores del mundo (y sus fascinantes historias)

No todos los hackers son malos. Los buenos se denominan "hackers de sombrero blanco" y utilizan la piratería para mejorar la seguridad informática. A los que simplemente se divierten se les llama "hackers de sombrero gris".

¿Pero del tipo malicioso en el que estás pensando? Se les llama "hackers de sombrero negro". A pesar de ser los mejores en lo que hacen, pueden causar mucho daño, como ha demostrado la historia.

Estos son algunos de los "sombrereros negros" más infames y nefastos, lo que hicieron para ganarse su reputación y dónde se encuentran hoy.

1. Kevin Mitnick

El líder de la lista de hackers de fama mundial es Kevin Mitnick. El Departamento de Justicia de Estados Unidos lo llamó "el criminal informático más buscado en la historia de Estados Unidos". La historia de Kevin Mitnick es tan salvaje que incluso fue la base de una película llamada Track Down.

¿Qué hizo él?

Después de cumplir un año de prisión por piratear la red de Digital Equipment Corporation, lo dejaron salir durante tres años de libertad supervisada. Pero cerca del final de ese período, huyó y se embarcó en una ola de piratería de dos años y medio que implicó violar el sistema de advertencia de defensa nacional y robar secretos corporativos.

¿Dónde está ahora?

Mitnick finalmente fue capturado y condenado con una sentencia de prisión de cinco años. Después de cumplir plenamente esos años, se convirtió en consultor y orador público sobre seguridad informática. Ahora dirige Mitnick Security Consulting, LLC.

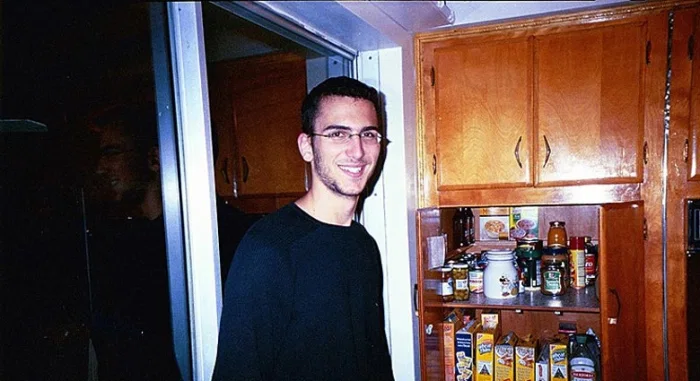

2. Jonathan James

La historia de Jonathan James, conocida como "c0mrade", es trágica. Comenzó a piratear a una edad temprana, logrando piratear varias redes comerciales y gubernamentales y fue enviado a prisión por ello, todo mientras aún era menor de edad.

¿Qué hizo él?

James finalmente pirateó la red de la NASA y descargó suficiente código fuente (activos que equivalían a $ 1.7 millones en ese momento) para aprender cómo funcionaba la Estación Espacial Internacional. La NASA tuvo que cerrar su red durante tres semanas enteras mientras investigaban la violación, lo que costó $ 41,000 adicionales.

¿Dónde está ahora?

En 2007, varias empresas de alto perfil fueron víctimas de numerosos ataques de red maliciosos. Aunque James negó cualquier implicación, se sospechó de él e investigado. En 2008, James se suicidó, creyendo que sería condenado por delitos que no cometió.

3. Albert González

Albert González es otro de los mejores hackers del mundo. Comenzó como líder de un grupo de hackers llamado ShadowCrew. Además de robar y vender números de tarjetas de crédito, ShadowCrew también fabricó pasaportes, tarjetas de seguro médico y certificados de nacimiento fraudulentos para delitos de robo de identidad.

¿Qué hizo él?

Albert González allanó su camino hacia la fama de Internet cuando reunió más de 170 millones de números de tarjetas de crédito y de cajeros automáticos durante un período de dos años. Luego pirateó las bases de datos de TJX Companies y Heartland Payment Systems para robar también todos sus números de tarjetas de crédito almacenados.

¿Dónde está ahora?

González fue sentenciado a prisión por 20 años (dos sentencias de 20 años que se cumplirán simultáneamente) y su liberación está programada para 2025.

4. Kevin Poulsen

Kevin Poulsen, también conocido como "Dark Dante", ganó sus 15 minutos de fama al utilizar su intrincado conocimiento de los sistemas telefónicos. En un momento, pirateó las líneas telefónicas de una estación de radio y se fijó como la persona que llamaba ganadora, lo que le valió un Porsche nuevo. Los medios lo apodaron el "Hannibal Lecter de los delitos informáticos".

¿Qué hizo él?

Poulsen se incorporó a la lista de buscados del FBI cuando pirateó los sistemas federales y robó información de escuchas telefónicas. Más tarde fue capturado en un supermercado (de todos los lugares) y sentenciado a 51 meses de prisión y una factura de $ 56,000 en restitución.

¿Dónde está ahora?

Poulsen cambió sus costumbres después de ser liberado de la prisión en 1995. Comenzó a trabajar como periodista y ahora es editor colaborador de Wired. En 2006, incluso ayudó a las fuerzas del orden a identificar a 744 delincuentes sexuales en MySpace.

5. Gary McKinnon

Gary McKinnon, conocido como "Solo" en Internet, presuntamente coordinó lo que se convertiría en el mayor pirateo informático militar de todos los tiempos.

¿Qué hizo él?

Durante un período de 13 meses desde febrero de 2001 hasta marzo de 2002, McKinnon accedió ilegalmente a 97 computadoras pertenecientes a las Fuerzas Armadas de los Estados Unidos y la NASA.

Afirmó que solo estaba buscando información sobre la supresión de energía gratuita y el encubrimiento de ovnis, pero según las autoridades estadounidenses, eliminó varios archivos críticos y dejó inoperables más de 300 computadoras, lo que resultó en más de $ 700,000 en daños.

¿Dónde está ahora?

Al ser de ascendencia escocesa y operar desde el Reino Unido, McKinnon pudo esquivar al gobierno estadounidense hasta 2005, cuando se enfrentó a la extradición.

Después de una serie de apelaciones, la primera ministra británica en ese momento, Theresa May, bloqueó su extradición con el argumento de que estaba "gravemente enfermo" y que la extradición sería "incompatible con [sus] derechos humanos".

6. Robert Tappan Morris

Robert Tappan Morris adquirió su conocimiento de las computadoras de su padre Robert Morris, quien era un científico informático en Bell Labs y más tarde en la NSA. A Morris se le atribuye el mérito de ser el creador del primer gusano informático conocido del mundo. Dado que desde entonces han aparecido todos los tipos de virus informáticos , es seguro decir que no es demasiado popular entre los usuarios.

¿Qué hizo él?

En 1988, creó Morris Worm mientras estudiaba en la Universidad de Cornell. El programa estaba destinado a medir el tamaño de Internet, pero tenía un defecto: las computadoras podían infectarse varias veces y cada infección hacía que la computadora se ralentizara aún más. Inutilizó más de 6.000 computadoras.

¿Dónde está ahora?

En 1989, se descubrió que Robert Tappan Morris había violado la Ley de Abuso y Fraude Informático. Fue sentenciado a tres años de libertad condicional, 400 horas de servicio comunitario y una multa de $ 10,050. Finalmente fundó Y Combinator y ahora es profesor titular en el Instituto de Tecnología de Massachusetts.

7. Loyd Blankenship

Loyd Blankenship, conocido como "El mentor" en los círculos de piratería, ha sido un pirata informático activo desde la década de 1970. Fue miembro de varios grupos de piratería en el pasado, sobre todo Legion of Doom (LOD).

¿Qué hizo él?

Blankenship es autor de un ensayo titulado "Las últimas palabras del mentor" (también llamado "La conciencia de un hacker y un manifiesto hacker"), que escribió después de ser arrestado en 1986. El ensayo ha llegado a ser visto como una especie de piedra angular de la cultura hacker.

¿Dónde está ahora?

Blankenship fue contratado por Steve Jackson Games en 1989 para trabajar en GURPS Cyberpunk. El Servicio Secreto de Estados Unidos allanó su casa en 1990 y confiscó el libro de reglas del juego, llamándolo un "manual para delitos informáticos". Desde entonces, ha renunciado a la piratería y ahora es el jefe de investigación y diseño de productos en McAfee.

8. Julian Assange

Julian Assange comenzó a piratear a los 16 años con el nombre de "Mendax". Durante cuatro años, accedió a varias redes gubernamentales, corporativas y educativas, incluidas el Pentágono, la NASA, Lockheed Martin, Citibank y la Universidad de Stanford.

¿Qué hizo él?

Assange pasó a crear WikiLeaks en 2006 como una plataforma para publicar filtraciones de noticias y documentos clasificados de fuentes anónimas. Estados Unidos inició una investigación contra Assange en 2010 para acusarlo bajo la Ley de Espionaje de 1917.

¿Dónde está ahora?

Después de vivir en la embajada ecuatoriana en Londres de 2012 a 2019, a Assange finalmente se le retiraron sus derechos de asilo y la policía fue a la embajada para arrestarlo. Actualmente se encuentra en prisión en el Reino Unido, aunque los tribunales británicos han rechazado la apelación de extradición de Estados Unidos.

9. Guccifer 2.0

¿Quién es Guccifer 2.0? Nadie lo sabe con certeza. Podría ser una persona o un grupo disfrazado de persona. El nombre rinde homenaje a un pirata informático rumano (conocido como "Guccifer") que a menudo atacaba a funcionarios del gobierno de Estados Unidos y otras personas de importancia política.

¿Que hicieron?

Durante las elecciones presidenciales de EE. UU. De 2016, la red de la Convención Nacional Demócrata fue pirateada. Se filtraron miles de documentos en WikiLeaks y en otros lugares. Muchos creen que Guccifer 2.0 es una tapadera para la inteligencia rusa, pero en una entrevista con Vice, Guccifer 2.0 afirmó que eran rumanos y no rusos.

¿Donde están ahora?

Guccifer 2.0 desapareció justo antes de las elecciones presidenciales de EE. UU. De 2016, luego reapareció una vez en enero de 2017 para afirmar que no tenían vínculos con la inteligencia rusa. No hemos tenido noticias de Guccifer 2.0 desde entonces.

10. Anónimo

Anonymous puede ser el "hacker" más conocido de todos los tiempos, pero también el más nebuloso. Anonymous no es una sola persona, sino un grupo descentralizado de piratas informáticos sin una verdadera membresía o jerarquía. Cualquiera puede actuar en nombre de Anonymous.

¿Que hicieron?

Desde su aparición en 2003, a Anonymous se le ha atribuido el mérito de atacar varios objetivos notables, incluidos Amazon, PayPal, Sony, la Iglesia Bautista de Westboro, la Iglesia de Scientology, partes de la web oscura y los gobiernos de Australia, India, Siria, la Estados Unidos, entre decenas de otros.

¿Donde están ahora?

Anonymous continúa su hacktivismo hasta el día de hoy. Desde 2011, dos grupos de piratería relacionados han surgido de Anonymous: LulzSec y AntiSec.

Mantenerse a salvo de los piratas informáticos modernos

Si tiene miedo de que un hacker como uno de los anteriores arruine su vida, no se preocupe. Prefieren ir tras grandes organizaciones y entidades.

Pero debe tener cuidado con otro tipo de pirata informático: uno que quiera robar sus datos personales para su propio beneficio. Para mantenerse protegido, asegúrese de usar software de seguridad para protegerse contra el malware y aprender a detectar cuándo sus cuentas en línea han sido pirateadas.

Crédito de la imagen: B_A / Pixabay