Las 8 mejores herramientas de prueba de penetración inalámbrica para Linux

Las herramientas de penetración de Wi-Fi ayudan al análisis de ciberseguridad al profundizar en los detalles del marco de seguridad. Antes de que los piratas informáticos utilicen estas herramientas para infiltrarse en su sistema, es una buena decisión examinar su red en busca de tales vulnerabilidades.

Para este propósito, muchas organizaciones están comenzando a utilizar herramientas de prueba de penetración de Wi-Fi para descubrir las vulnerabilidades en sus redes inalámbricas. Siga leyendo para conocer algunas de las potentes y populares herramientas de penetración de Wi-Fi.

Crackers de contraseñas inalámbricas

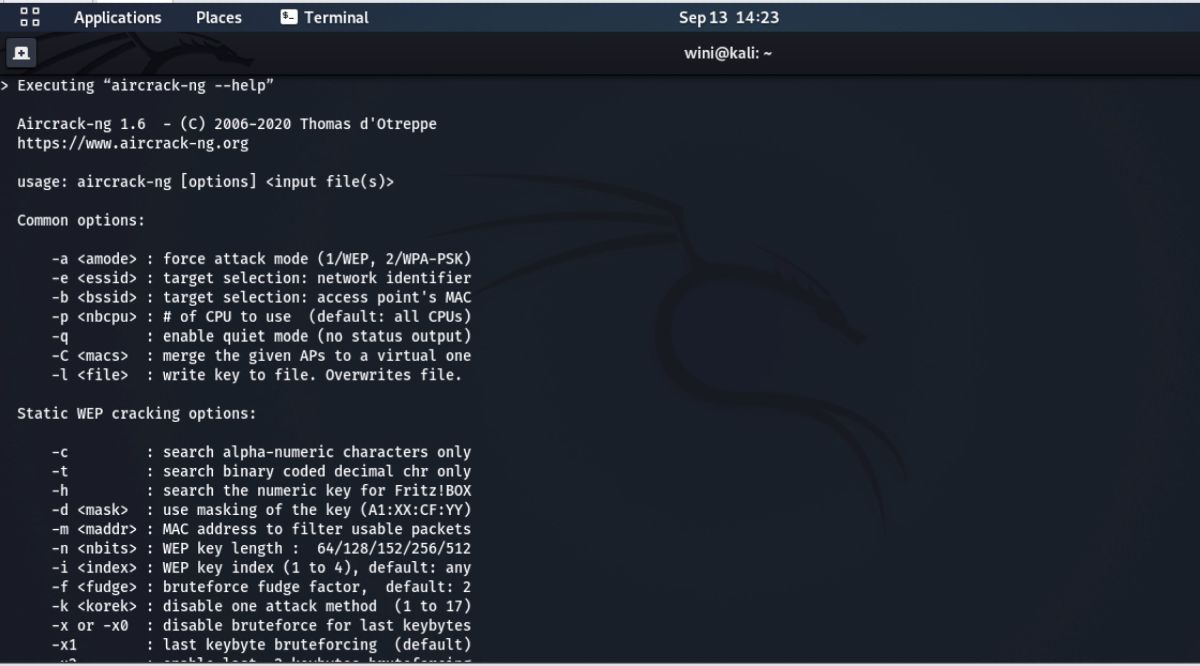

1. Aircrack-ng

Aircrack-ng es probablemente la opción preferida por los piratas informáticos para penetrar redes Wi-Fi y acceder a contraseñas para uso ético o no ético. Es popular para las personas que buscan descifrar contraseñas WEP y WPA.

El principio de funcionamiento de Aircrack se basa en capturar los paquetes de red mediante el uso de una serie de algoritmos infalibles. La herramienta recopila suficientes paquetes para recuperar la contraseña a través de un ataque FMS optimizado. Es compatible con la mayoría de los adaptadores inalámbricos y promete ofrecer una alta tasa de éxito.

2. Reaver

-(1).jpg)

Reaver es una popular herramienta de penetración de redes inalámbricas de código abierto que encabeza la lista de herramientas de todos los probadores de lápiz. Esta herramienta aplica ataques de fuerza bruta para robar contraseñas en redes inalámbricas protegidas por WPA y WPA2.

El código fuente de Reaver está disponible gratuitamente en Google, pero debes leer su guía de uso antes de ser práctico con la herramienta. Esta herramienta de penetración de Wi-Fi todavía está en uso, aunque no se ha actualizado desde hace bastante tiempo.

3. Hashcat

.jpg)

Hashcat es el descifrador de contraseñas más rápido del mundo. Se basa en un motor de reglas en el kernel que le brinda la flexibilidad de usarlo en algunos de los sistemas operativos más populares.

Los sistemas operativos como Linux, Windows y macOS admiten ampliamente el uso de Hashcat. La funcionalidad del cerebro candidato a contraseña de Hashcat sigue siendo una de las principales PVU que llaman la atención de esta herramienta.

Viene con un sistema de referencia incorporado y un perro guardián térmico interno. Además de eso, es compatible con hex-salt, hex-charset, ajuste automático del rendimiento, pausa / reanudación interactiva, craqueo distribuido, multidispositivo y muchas más funciones.

4. Wifiphisher

Wifiphisher es otra herramienta excelente para descifrar contraseñas y crear puntos de acceso falsos. Los probadores de penetración pueden usar puntos de acceso falsos para el compromiso del equipo rojo y las pruebas de seguridad de Wi-Fi.

La herramienta le permite alcanzar rápidamente una posición intermedia frente a los clientes de acceso Wi-Fi. La herramienta es útil en ataques de phishing web personalizados, infecta las estaciones con malware y realiza ataques de phishing automatizados según sus preferencias y requisitos.

Está disponible gratuitamente y viene precargado dentro de Kali, una distribución de Linux especializada en pruebas de penetración. Los piratas informáticos utilizan esta herramienta para robar contraseñas de Wi-Fi.

5. CoWPAtty

Joshua Wright es el propietario / fundador de cowPatty. Funciona según el principio de los ataques automatizados de diccionario fuera de línea. La herramienta incluye un CD Auditor que facilita el uso de la herramienta para piratear redes WPA-PSK.

La herramienta es fácil de usar pero funciona muy lentamente, lo cual es un inconveniente importante. Se ejecuta en una lista de palabras que contiene las contraseñas utilizadas en los ataques. Como pirata informático, no puede piratear la red hasta que la contraseña esté disponible en la lista de palabras de contraseña.

Si bien este proceso puede hacer que todo el concepto sea seguro, es una herramienta lenta, que tiende a desaparecer pronto de la lista de interesados de todos los pentesters.

Escáneres de red y piratas informáticos Wi-Fi

6. AirSnort

.jpg)

AirSnort ocupa un lugar destacado, especialmente cuando se reduce a ofrecer un conjunto de herramientas de penetración de Wi-Fi disponibles gratuitamente para redes WEP. Un gran inconveniente es que solo funciona con redes WEP, lo que sigue siendo un fastidio, teniendo en cuenta su lista de funciones útiles.

AirSnort recopila, examina y compone claves de cifrado después de recopilar suficientes paquetes de red. Es una herramienta fácil de usar para los sistemas operativos Linux y Windows. Desafortunadamente, al igual que Reaver, no se ha actualizado esta herramienta por un tiempo.

7. Infernal-Twin

El propósito principal de desarrollar la herramienta de pentesting de Infernal-Twin es automatizar el ataque de los gemelos malvados mediante la creación de puntos de acceso. Esos puntos de acceso rastrean la comunicación de la red y obtienen los resultados deseados para los usuarios.

Los atacantes instalaron puntos de acceso Wi-Fi falsos que prometen proporcionar servicios de Internet; sin embargo, la realidad es diferente, ya que realiza el trabajo de olfatear el tráfico del usuario.

Los puntos de acceso falsos pretenden ser una página genuina para el acceso a la red, mientras que simplemente intentan robar las credenciales de Wi-Fi de su red y otros datos vitales.

Viene con todas las funciones esenciales necesarias para piratear una red inalámbrica. Ya sea que una persona esté usando WEP, WPA o WPA2, tenga la seguridad de que Infernal-Twin le dará éxito.

Algunas características incluyen:

- Tira SSL

- Funcionalidad para tomar notas

- Mapeo de redes

- MiTM

- Piratería WPA / WPA2 / WEP

- Ingeniería social inalámbrica

- Evaluación de seguridad inalámbrica GUI

La herramienta Infernal-Twin se actualiza periódicamente; el autor anunció que la próxima versión daría más poder para recopilar las credenciales de la víctima y otros datos a través del análisis de archivos de registro de TShark. Estas características lo convierten en una excelente herramienta para aprovechar al máximo sus asignaciones de pentesting de Wi-Fi.

8. Wireshark

.jpg)

Wireshark es un analizador de protocolos de red ampliamente utilizado y altamente confiable disponible gratuitamente como una herramienta de código abierto. Como pentester, puede obtener detalles de nivel microscópico sobre su red con esta herramienta.

Wireshark trabaja en la recopilación de paquetes y los analiza más a fondo para proporcionar el estado de seguridad detallado. Ofrece soporte multiplataforma en algunos de los sistemas operativos más populares como macOS, Linux, Windows, entre otros.

Su rico análisis de VoIP y la inspección profunda de más de cien protocolos hacen que valga la pena para varias organizaciones gubernamentales, privadas y sin fines de lucro. Las herramientas no pueden proporcionar frases de contraseña de texto sin formato en algunos casos, pero aún así es beneficioso para rastrear y capturar datos en vivo.

Además, los piratas informáticos éticos o no éticos pueden usarlo para Bluetooth, Ethernet, USB y otras redes, además de Wi-Fi. Las personas que tienen poco o un conocimiento insignificante sobre los protocolos de red pueden sentirse incapaces de utilizar esta herramienta.

Encontrar la mejor herramienta de prueba de penetración para su Wi-Fi

Utilice cada una de estas herramientas para descifrar contraseñas de Wi-Fi o para controlar el tráfico de su red. Si bien cada herramienta tiene su propio conjunto de funciones, debe decidir qué función se adapta mejor a sus necesidades inmediatas.

También puede optar por cambiar a una distribución de Linux de prueba de penetración si no desea perder tiempo instalando todas las herramientas en su sistema.