Los piratas informáticos acabaron con este popular software de preparación de impuestos a medida que se acercaba la fecha límite de presentación

El servicio de software de preparación de impuestos autorizado por el IRS eFile.com sufrió recientemente un ataque de malware de JavaScript en medio de la temporada de impuestos, según BleepingComputer .

El nefasto archivo JavaScript ha sido identificado como popper.js y ha sido observado por los usuarios de eFile.com, así como por los investigadores de seguridad. Se cree que el malware apareció en el servicio a mediados de marzo y ha interactuado con "casi todas las páginas de eFile.com, al menos hasta el 1 de abril", agregó la publicación.

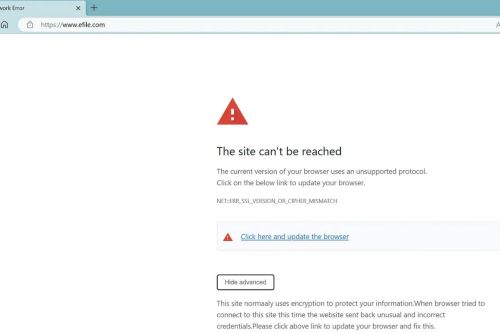

Encontrar este JavaScript infectado en eFile.com probablemente resultaría en ver un enlace roto, que es devuelto por infoamanewonliag[.]online. Los usuarios del servicio comenzaron a discutir la posibilidad de un ataque a Reddit el 17 de marzo y señalaron que un mensaje de error de SSL que estaban recibiendo parecía ser falso.

Los investigadores confirmaron que los errores eran indicativos de un ataque de malware, y también los conectaron con el archivo de malware de JavaScript update.js. Este archivo actuó en el malware como la señal para que los usuarios descargaran el archivo y, en última instancia, puede variar según el navegador que se utilice, como [update.exe – VirusTotal] para Chrome o [installer.exe – VirusTotal] para Firefox.

Después de realizar su propia investigación sobre el malware, BleepingComputer descubrió que los malos actores que orquestaron el malware lo hicieron desde una dirección IP con sede en Tokio, 47.245.6.91, que probablemente estaba alojada en Alibaba. La publicación también conectó la dirección IP al dominio infoamanewonliag[.]online, que también está asociado con los ataques.

BleepingComputer pudo estudiar una muestra del script de malware descubierto por el grupo de investigación de seguridad, MalwareHunterTeam, que estaba escrito en PHP. La publicación determinó que el script es un "malware de puerta trasera" que permite a los piratas informáticos controlar los dispositivos infectados de forma remota. Una vez infectado, el script PHP se ejecuta en segundo plano, lo que permite que el malware se conecte a un dispositivo desde un servidor de control cada diez segundos para realizar cualquier acción nefasta que desee el malhechor.

A pesar de que el malware es una "puerta trasera básica", existe un gran potencial para que los malos actores lo utilicen para propósitos muy malos, incluido el robo de credenciales o el robo de datos para la extorsión, señaló la publicación.

MalwareHunterTeam criticó a eFile.com por no abordar el ataque durante varias semanas. Desde entonces se ha resuelto; sin embargo, se desconoce el alcance de su impacto.