Hackers norcoreanos crean ofertas de trabajo falsas para robar datos importantes

Lazarus, un grupo de piratas informáticos patrocinado por el estado con sede en Corea del Norte, ahora usa software de código abierto y crea trabajos falsos para propagar malware, dice Microsoft.

El conocido grupo de piratas informáticos tiene como objetivo muchos sectores clave de la industria, como la tecnología, el entretenimiento de los medios y la defensa, y utiliza muchos tipos diferentes de software para llevar a cabo estos ataques.

La próxima vez que reciba un mensaje en LinkedIn, debe tener cuidado. Microsoft advierte que el grupo de amenazas con sede en Corea del Norte ha estado utilizando activamente software de código abierto infectado con troyanos para atacar a los profesionales de la industria. Microsoft ha determinado que estos ataques de ingeniería social comenzaron a fines de abril y continuaron al menos hasta mediados de septiembre.

Lazarus, también conocido como ZINC, Labyrinth Chollima y Black Artemis, es un grupo de piratería militar patrocinado por el estado de Corea del Norte. Se dice que ha estado activo desde al menos 2009, y desde entonces ha sido responsable de una variedad de grandes ataques, incluidos phishing, campañas de ransomware y más.

El grupo ha estado creando perfiles falsos de reclutadores de LinkedIn y acercándose a candidatos adecuados con ofertas de trabajo en empresas legítimas existentes. “Los objetivos recibieron un alcance adaptado a su profesión o antecedentes y se les animó a solicitar un puesto vacante en una de varias empresas legítimas”, dijo Microsoft.

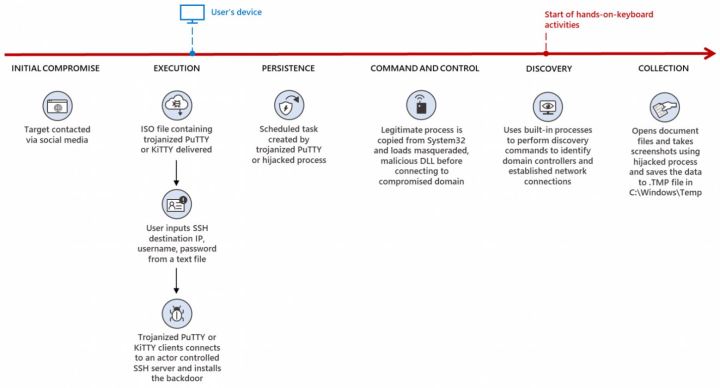

Una vez que se convenció a las víctimas de pasar la conversación de LinkedIn a WhatsApp, que ofrece comunicación cifrada, los piratas informáticos pasaron al siguiente paso. Durante la conversación de WhatsApp, los objetivos recibieron software infectado que permitió a Lazarus implementar malware en sus sistemas.

El objetivo final de los piratas informáticos era poder robar información confidencial u obtener acceso a redes valiosas. Aparte del malware, que se encontró en programas como PuTTY, KiTTY, TightVNC, muPDF/Subliminal Recording y Sumatra PDF Reader, los ataques también estaban bien diseñados en el aspecto social, con perfiles de LinkedIn y empresas seleccionadas para coincidir con la profesión de la víctima.

Como señaló Bleeping Computer, ZINC también ha llevado a cabo ataques similares mediante el uso de personas falsas en las redes sociales para distribuir malware. Anteriormente, se dirigía principalmente a los investigadores de seguridad; esta vez, los ataques tienen un alcance más amplio.

Estos ataques parecen una continuación de la Operación Dream Job. La campaña, activa desde 2020, se centró en objetivos de los sectores de defensa y aeroespacial de EE. UU. y los atrajo con interesantes ofertas de trabajo, todo con el objetivo de realizar ciberespionaje. Lazarus también ha sido visto apuntando a trabajadores de criptomonedas e intercambios de criptomonedas en el pasado.

¿Cómo protegerse de estos ataques? Trate de mantener sus conversaciones de LinkedIn en la plataforma, si es posible. No acepte archivos de personas que no conoce y asegúrese de utilizar un buen software antivirus . Por último, no tenga miedo de comunicarse con la empresa y verificar que la persona que intenta enviarle los archivos realmente trabaje allí.