Criptología versus criptografía: ¿Cuál es la diferencia?

Internet es una fuente inagotable de nueva tecnología, y con la nueva tecnología viene una nueva jerga. El prefijo "cripto-" ha existido por un tiempo y probablemente hayas oído hablar de la criptomoneda. Pero, ¿qué pasa con la criptología o la criptografía?

Este artículo explicará la criptología y la criptografía en detalle, incluidas sus diferencias, lo que implican y para qué se utilizan.

¿Qué es la criptografía?

La criptografía proviene de las palabras griegas kryptós, que significa "oculto", y graphein, que significa "estudiar". Es el estudio y la práctica de garantizar que la información esté segura frente a partes malintencionadas o no intencionadas.

La criptografía existe desde hace miles de años. En el antiguo Egipto, los gobernantes usaban cifrados para ocultar mensajes de los comandantes militares enemigos si se capturaba un mensajero. Esta práctica continuó a lo largo de la historia hasta la era moderna, donde la criptografía es ahora mucho más avanzada.

La criptografía incluye cualquier método utilizado para mantener las comunicaciones y los datos entre dos o más partes para que otros no puedan leer, modificar o robar la información. Hay dos técnicas fundamentales en criptografía: cifrado y hash.

¿Qué es el cifrado?

El cifrado es el uso de cifrados para esencialmente codificar información digital de modo que sea inaccesible para cualquiera que no tenga la clave de descifrado. Dependiendo del nivel de cifrado, puede resultar imposible descifrar el mensaje sin la clave . Los dos tipos de cifrado son la criptografía de clave simétrica y la criptografía de clave pública.

La criptografía de clave simétrica se refiere al cifrado en el que el remitente y el receptor utilizan la misma clave para descifrar el mensaje. Un ejemplo de esto es el Estándar de cifrado de datos (DES) , desarrollado por el gobierno de los EE. UU. Y utilizado para todo, desde el cifrado de cajeros automáticos hasta la privacidad del correo electrónico. Sin embargo, fue superado por el Estándar de cifrado avanzado (AES) hace muchos años.

La criptografía de clave simétrica requiere que tanto el remitente como el receptor administren de forma segura una o varias claves de cifrado. Esto puede resultar complicado, así como un riesgo de seguridad importante.

La criptografía de clave pública o la criptografía asimétrica implica dos claves: una clave pública y una clave privada. La clave pública está disponible públicamente y se utiliza para el cifrado, mientras que la clave privada se mantiene en secreto entre dos partes y se utiliza para el descifrado.

La fuerza del cifrado generalmente se mide por el tamaño de la clave. El tamaño de la clave es la cantidad de bits que se utilizan en el algoritmo de cifrado. Cuanto mayor sea el tamaño de la clave, más segura será la encriptación. 256 bits y 512 bits se consideran tamaños de clave de "grado militar", por ejemplo.

¿Qué es el hash?

Una función hash en criptografía toma cualquier longitud de datos y los convierte algorítmicamente en una salida corta llamada "resumen de hash". Esta es una función unidireccional que no se puede revertir. Un buen algoritmo hash no producirá el mismo hash para dos mensajes. En otras palabras, cada hash debe ser único.

Los hash se utilizan para varias cosas, incluida la verificación de mensajes, contraseñas y firmas. Como ejemplo, el popular algoritmo hash, MD5, se puede utilizar para garantizar que los mensajes no se modifiquen antes, durante o después del tránsito.

El mensaje tiene un hash en cada intervalo, y si la salida cambia en algún momento, es evidente que se ha interferido con el mensaje.

¿Qué es el criptoanálisis?

Antes de pasar a la criptología, es importante comprender el criptoanálisis. Si la criptografía es la práctica y el estudio de la protección de datos, el criptoanálisis es la práctica y el estudio de romper esas protecciones.

El criptoanálisis se utiliza a menudo para encontrar formas de romper los cifrados sin la clave criptográfica o encontrar otras debilidades en las defensas criptográficas.

Una breve historia del criptoanálisis

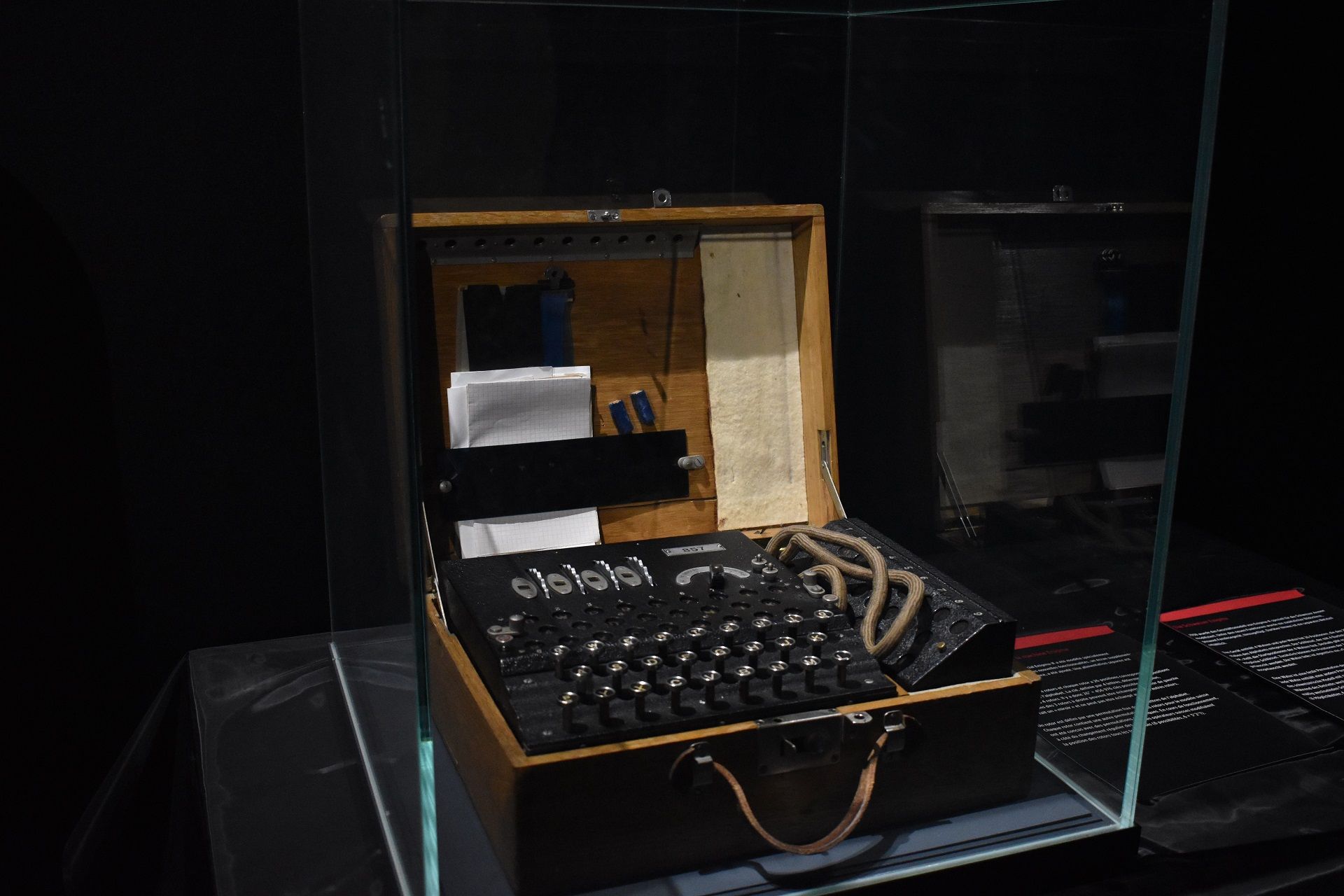

Al igual que la criptografía, el criptoanálisis existe desde hace miles de años. Un ejemplo famoso de criptoanálisis fue el descifrado del Código Enigma por Alan Turing y otros en Bletchley Park.

El Enigma era una máquina de cifrado utilizada por los alemanes para que pudieran comunicarse de forma segura. Una persona escribiría en una máquina de escribir y la máquina generaría un mensaje encriptado de acuerdo con códigos que se cambian con frecuencia, un gran ejemplo de criptografía moderna.

Turing, con Gorgon Welchman, inventó la máquina Bombe. Las máquinas Bombe eran dispositivos criptoanalíticos que reducían enormemente la cantidad de trabajo que tenían que hacer los "descifradores de códigos". Funcionó al intentar replicar la complicada configuración del Enigma para descubrir la clave de cifrado.

Con el descubrimiento de que los mensajes alemanes a menudo contenían palabras particulares, como "informe meteorológico", "Heil Hitler" y "eins" (la palabra alemana para "uno"), Bombe y otras técnicas criptoanalíticas podrían usarse para descifrar la mayor parte de un mensaje.

Criptoanálisis de fuerza bruta

Un método popular para descifrar el cifrado es mediante un enfoque de "fuerza bruta". Esta es la verificación sistemática de todas las claves o contraseñas posibles contra el cifrado. Con claves de cifrado más pequeñas, con la tecnología informática actual es posible aplicar fuerza bruta al algoritmo. Sin embargo, se necesitarían miles de millones de años para que incluso nuestra supercomputadora más rápida obtenga cifrados de fuerza bruta de 256 bits.

Esto es lo que hace que el tamaño de la clave sea tan poderoso y por qué es necesario en casi todos los casos tener la clave de descifrado correcta para los cifrados de esa fuerza.

Criptología versus criptografía

La criptología y la criptografía a menudo se usan indistintamente, lo que es parcialmente incorrecto. La criptología es un término general que incorpora tanto la criptografía como el criptoanálisis. De modo que la criptología abarca ambas caras de la moneda; proteger y asegurar los datos y encontrar formas de romper esas protecciones y acceder a los datos.

Tanto los profesionales de la seguridad como los piratas informáticos utilizan la criptología. Los profesionales de la seguridad lo usarán para encontrar vulnerabilidades y desarrollar herramientas criptográficas más fuertes y menos vulnerables, mientras que los piratas informáticos generalmente buscarán infiltrarse en los sistemas y robar datos.

El ejemplo de Alan Turing y el Código Enigma es un gran ejemplo de criptología en acción. En un lado de la moneda, tienes el apogeo de la criptografía en ese momento. Se pensaba que el Código Enigma era indescifrable. Con cada mensaje, hubo más de 150 millones de millones de combinaciones posibles.

En el otro lado de la moneda, tienes las increíbles hazañas del criptoanálisis logrando descifrar el Enigma, interceptar mensajes alemanes y ayudar en gran medida al esfuerzo de guerra de los Aliados.

Privacidad, seguridad y ciberdelito

La criptología es un campo fascinante que se centra en las dos técnicas opuestas de la criptografía y el criptoanálisis. Mientras que la criptografía busca proteger y asegurar los datos mediante técnicas como el cifrado y el hash, el criptoanálisis intenta descubrir vulnerabilidades para romper las defensas criptográficas.