¿Cómo funciona el cifrado? ¿Es el cifrado realmente seguro?

Para muchos, la palabra "encriptación" probablemente suscita imágenes al estilo de James Bond de un villano con un maletín esposado a su muñeca con códigos de lanzamiento nuclear o algún otro elemento básico de una película de acción.

En realidad, todo el mundo utiliza la tecnología de cifrado a diario. Aunque lo más probable es que no entienda el "cómo" o el "por qué", está claro que la seguridad de los datos es importante y el cifrado es una parte fundamental de eso.

Casi todos los dispositivos informáticos con los que interactuamos a diario utilizan algún tipo de tecnología de cifrado. Entonces, ¿cómo funciona el cifrado y es seguro el cifrado?

¿Qué es el cifrado?

El cifrado es una forma moderna de criptografía que permite a un usuario ocultar información a los demás.

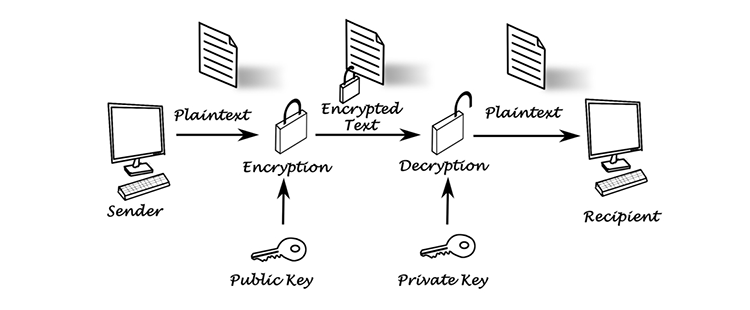

El cifrado utiliza un algoritmo complejo llamado cifrado para convertir los datos regulares (conocidos como texto plano) en una serie de caracteres aparentemente aleatorios (conocidos como texto cifrado) ilegibles para quienes no tienen una clave especial para descifrarlos. Aquellos que poseen la clave pueden descifrar los datos para ver el texto sin formato nuevamente, en lugar de la cadena de caracteres aleatorios del texto cifrado.

Dos de los métodos de cifrado más utilizados son el cifrado de clave pública (asimétrica) y el cifrado de clave privada (simétrica).

Ambos métodos de cifrado permiten a los usuarios cifrar datos para ocultarlos de otros y luego descifrarlos para acceder al texto sin formato original. Sin embargo, difieren en cómo manejan los pasos entre el cifrado y el descifrado.

Cifrado de clave pública

El cifrado de clave pública, o asimétrico, utiliza la clave pública del destinatario y una clave privada coincidente (matemáticamente).

Por ejemplo:

- Joe y Karen tienen las llaves de una caja.

- Joe tiene la clave pública y Karen tiene una clave privada coincidente.

- Joe puede usar su clave pública para desbloquear la caja y poner cosas en ella, pero no puede ver los elementos que ya están allí, ni puede sacar nada.

- La clave privada de Karen puede abrir la caja, ver todos los elementos del interior y eliminarlos como mejor le parezca.

Tenga en cuenta que Karen puede ver y eliminar elementos de la caja, pero no puede poner nuevos elementos en la caja para que Joe los vea.

Para que eso funcione, Joe y Karen necesitan cambiar un nuevo juego de llaves por una nueva caja. En este caso, Karen tiene la clave pública y puede desbloquear la caja para poner un nuevo elemento, mientras que la clave privada de Joe le permite abrir la caja y ver los elementos.

Cifrado de clave privada

El cifrado de clave privada, o simétrico, se diferencia del cifrado de clave pública en el propósito de las claves. Todavía se necesitan dos claves para comunicarse, pero cada una de estas claves ahora es esencialmente la misma.

Por ejemplo, Joe y Karen poseen claves para el cuadro mencionado anteriormente, pero en este escenario, las claves hacen lo mismo. Ambos ahora pueden agregar o quitar cosas de la caja.

Hablando digitalmente, Joe ahora puede cifrar un mensaje así como descifrarlo con su clave. Karen puede hacer lo mismo con la suya.

Esta es una forma simplificada de considerar el cifrado de clave privada. A menudo, los sitios y servicios en línea utilizarán cifrado de clave pública y privada para proteger diferentes funciones, creando capas de seguridad en el proceso.

Una breve historia del cifrado

Cuando se habla de cifrado, es importante hacer la distinción de que toda la tecnología de cifrado moderna se deriva de la criptografía.

En esencia, la criptografía es el acto de crear y (intentar) descifrar un código. Si bien el cifrado electrónico es relativamente nuevo en el esquema más amplio de las cosas, la criptografía es una ciencia que se remonta a la antigua Grecia.

Los griegos fueron la primera sociedad a la que se le atribuye el uso de la criptografía para ocultar datos sensibles en forma de palabra escrita, tanto de los ojos de sus enemigos como del público en general.

Sin embargo, los griegos no fueron los únicos que desarrollaron métodos de criptografía primitivos. Los romanos siguieron su ejemplo al introducir lo que se conoció como "cifrado de César", un cifrado de sustitución que implicaba sustituir una letra por otra letra desplazada más abajo en el alfabeto.

Por ejemplo, si la clave implica un desplazamiento a la derecha de tres, la letra A se convertiría en D, la letra B sería E, y así sucesivamente. El cifrado Caesar es una de las primeras formas de criptografía que muchos de nosotros conocemos de niños.

Ejemplos de tecnología de cifrado moderna

La tecnología de cifrado moderna utiliza algoritmos más sofisticados y tamaños de clave más grandes para ocultar mejor los datos cifrados. Cuanto mayor sea el tamaño de la clave, más combinaciones posibles tendría que ejecutar un ataque de fuerza bruta para descifrar correctamente el texto cifrado.

A medida que el tamaño de la clave continúa mejorando, el tiempo que lleva descifrar el cifrado mediante un ataque de fuerza bruta se dispara.

Por ejemplo, mientras que una clave de 56 bits y una clave de 64 bits parecen tener un valor similar, la clave de 64 bits es en realidad 256 veces más difícil de descifrar que la clave de 56 bits.

La mayoría de los cifrados modernos utilizan como mínimo una clave de 128 bits, y algunos utilizan claves de 256 bits o más. Para poner eso en perspectiva, descifrar una clave de 128 bits requeriría un ataque de fuerza bruta para probar más de 339.000.000.000.000.000.000.000.000.000.000.000 posibles combinaciones de teclas.

Uno de los nombres erróneos más importantes del lenguaje de cifrado proviene de las diferencias entre los tipos de cifrado (algoritmos de cifrado) y sus respectivas fortalezas. Vamos a analizarlo:

- Tipo de cifrado: el tipo de cifrado se refiere a cómo se completa el cifrado. Por ejemplo, la criptografía asimétrica es uno de los tipos de cifrado más comunes en Internet.

- Algoritmo de cifrado: cuando hablamos de la solidez del cifrado, estamos hablando de un algoritmo de cifrado específico. Los algoritmos son de donde provienen los nombres interesantes, como Triple DES, RSA o AES. Los nombres de los algoritmos de cifrado suelen ir acompañados de un valor numérico, como AES-128. El número se refiere al tamaño de la clave de cifrado y además define la fuerza del algoritmo.

Hay algunos términos de cifrado más con los que debería familiarizarse y que le ayudarán a ampliar sus conocimientos sobre cifrado.

Se prefieren varios algoritmos de cifrado comunes debido a su solidez y seguridad. Probablemente sepa más sobre cifrado de lo que piensa, especialmente algunos de los nombres.

1. Estándar de cifrado de datos (DES)

El estándar de cifrado de datos es un estándar de cifrado original del gobierno de EE. UU. Originalmente se pensó que era irrompible, pero el aumento de la potencia informática y la disminución del costo del hardware han hecho que el cifrado de 56 bits sea esencialmente obsoleto. Esto es especialmente cierto con respecto a los datos sensibles.

2. RSA

RSA es uno de los primeros algoritmos criptográficos de clave pública. Utiliza la función de cifrado asimétrico unidireccional explicada anteriormente (y también en la sección de términos de cifrado vinculado anterior).

RSA es un algoritmo de cifrado destacado. Es una característica principal de muchos protocolos, incluidos SSH, OpenPGP, S / MIME y SSL / TLS. Además, los navegadores utilizan RSA para establecer comunicaciones seguras a través de redes inseguras.

RSA sigue siendo increíblemente popular debido a su longitud de clave. Una clave RSA suele tener una longitud de 1024 o 2048 bits. Sin embargo, los expertos en seguridad creen que no pasará mucho tiempo antes de que se descifre RSA de 1024 bits, lo que provocó que numerosas organizaciones gubernamentales y comerciales migren a la clave más fuerte de 2048 bits.

3. Estándar de cifrado avanzado (AES)

El Estándar de cifrado avanzado (AES) es ahora el estándar de cifrado de confianza del gobierno de EE. UU.

Es un algoritmo de clave simétrica que puede generar claves en tres tamaños diferentes: 128, 192 o 256 bits. Además, existen diferentes rondas de cifrado para cada tamaño de clave. Una "ronda" es el proceso de convertir texto plano en texto cifrado. Para 128 bits, hay diez rondas. 192 bits tiene 12 rondas y 256 bits tiene 14 rondas.

AES es una de las formas de cifrado más fuertes disponibles actualmente. Cuando lee "cifrado de grado militar" en un producto, se refiere a AES. Si bien existen ataques teóricos contra AES, todos requieren un nivel de poder de cómputo y almacenamiento de datos simplemente inviable en la era actual.

¿Es seguro utilizar el cifrado?

Sin lugar a dudas, la respuesta es sí .

La cantidad de tiempo, el uso de energía y el costo computacional para descifrar la mayoría de las tecnologías criptográficas modernas hacen que el acto de intentar romper el cifrado (sin la clave) sea un ejercicio costoso que es, relativamente hablando, inútil.

Dicho esto, el cifrado tiene vulnerabilidades que se encuentran en gran medida fuera del poder de la tecnología.

- Puertas traseras : no importa cuán seguro sea el cifrado, si alguien inserta una puerta trasera en el código, alguien puede negar la seguridad. Las puertas traseras de cifrado son un tema de conversación constante para los gobiernos de todo el mundo, convirtiéndose en un tema especialmente candente después de cualquier ataque terrorista. Existen numerosas razones por las que nunca deberíamos permitir que un gobierno rompa el cifrado .

- Manejo de claves privadas: la criptografía de claves moderna es extremadamente segura. Sin embargo, el error humano sigue siendo el factor más importante en la mayoría de los problemas de seguridad. Un error al manejar una clave privada podría exponerla a terceros, haciendo que el cifrado sea inútil.

- Mayor poder computacional: con el poder computacional actual, la mayoría de las claves de encriptación modernas son imposibles de descifrar. Dicho esto, a medida que aumenta la potencia de procesamiento, la tecnología de cifrado debe mantener el ritmo para mantenerse a la vanguardia.

- Presión del gobierno: junto con las puertas traseras de cifrado, algunos gobiernos hacen cumplir las leyes de descifrado obligatorio que obligan a los ciudadanos detenidos a entregar claves de cifrado privadas. La naturaleza de las leyes de divulgación clave varía según el país. En los Estados Unidos, la Quinta Enmienda protege a los testigos de la autoincriminación, lo que hace que la revelación obligatoria de claves sea ilegal.

¿Debería utilizar el cifrado?

En realidad, no se trata de si debería utilizar cifrado. Utiliza el cifrado todos los días para acceder a su banca en línea, para enviar mensajes en WhatsApp y para acceder a sitios web de forma segura sin escuchas.

Una mejor pregunta a considerar es "¿Qué pasaría sin cifrado?"