¿Qué es SSH y qué representa?

Secure Shell (SSH) es un protocolo de red criptográfico que permite la comunicación segura a través de una red insegura. El protocolo fue desarrollado para reemplazar viejos protocolos inseguros, aumentando la seguridad y privacidad en todos los sistemas operativos.

Entonces, ¿qué es SSH?

¿Qué es SSH?

SSH significa Secure Shell y también se conoce como Secure Socket Shell.

SSH es un protocolo de comunicación de red seguro. Los administradores de red utilizan principalmente el protocolo para conectarse a dispositivos remotos de forma segura, pero SSH tiene una gran cantidad de funciones comunes.

Antes del desarrollo de SSH, los usuarios y administradores utilizaban protocolos de red inseguros, como Telnet, para comunicarse con dispositivos remotos. Estos protocolos ahora obsoletos envían información crítica como contraseñas e información de inicio de sesión en texto plano, lo que los convierte en un objetivo fácil para un atacante.

Normalmente, SSH se comunica a través del puerto 22.

SSH1 vs SSH2: ¿Cuál es la diferencia?

Hay "dos" versiones de SSH. Decimos "dos" porque entre esas dos versiones, hubo muchas implementaciones y actualizaciones que conducen de SSH1 a SSH2.

Como era de esperar, SSH2 es el protocolo más seguro. Proporciona una mejor protección contra atacantes y espías, admite algoritmos de cifrado más sólidos y realiza un montón de mejoras generales sobre el protocolo SSH original.

¿Qué es OpenSSH?

OpenSSH es una implementación de código abierto de SSH ampliamente utilizada. La versión gratuita original de SSH fue desarrollada por Tatu Ylönen. Las versiones posteriores del trabajo de Ylönen eran propietarias, lo que significa que su licencia y uso cuestan dinero, y no se pueden realizar cambios no autorizados en el protocolo.

Por lo tanto, un equipo de desarrolladores bifurcó la versión gratuita original de SSH y la llamó OpenSSH, que ahora se desarrolla como parte de OpenBSD (un sistema operativo de código abierto). Todos los principales sistemas operativos, como Windows, macOS y las numerosas distribuciones de Linux, son compatibles con OpenSSH.

¿Cómo funciona SSH?

Para comprender cómo funciona SSH, debe comprender dos cosas.

Primero, ¿qué es un caparazón? En segundo lugar, ¿cómo funciona la criptografía de clave pública? Averigüemos qué es realmente un shell antes de considerar los detalles de una conexión SSH.

¿Qué es un caparazón?

Un shell es una pieza de software que le permite comunicarse con el sistema operativo en el que está alojado. Normalmente, utiliza comandos para interactuar con el shell, aunque existen interfaces gráficas de usuario (GUI).

Una cosa importante que debes saber es que no tienes que estar sentado frente a la computadora para usar un shell. Puede operar un shell de forma remota a través de una conexión de red utilizando, lo adivinó, SSH.

¿Qué es el cifrado de clave pública?

En la informática moderna, existen dos tipos de cifrado principales:

- Algoritmo simétrico: utiliza la misma clave tanto para el cifrado como para el descifrado. Ambas partes deben acordar la clave del algoritmo antes de comenzar la comunicación.

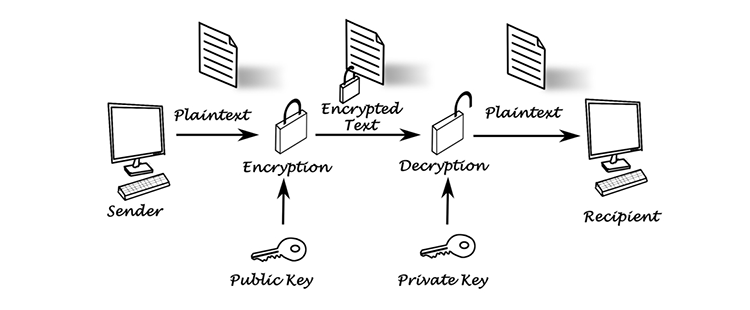

- Algoritmo asimétrico: utiliza dos claves diferentes: una clave pública y una clave privada. Esto permite un cifrado seguro mientras se comunica sin establecer previamente un algoritmo mutuo.

SSH es un tipo de criptografía de clave pública que utiliza los dos tipos de cifrado anteriores para crear una conexión segura.

SSH utiliza los dos tipos de cifrado anteriores para crear una conexión segura en un modelo cliente-servidor. Cuando el cliente intenta crear una conexión con el servidor, cada parte comunica sus protocolos de cifrado.

Después de decidirse por un protocolo de cifrado coincidente, el cliente y el servidor utilizan el algoritmo de intercambio de claves Diffie-Hellman para llegar a una clave de cifrado compartida como parte de un algoritmo simétrico. Esta clave de cifrado permanece en secreto durante toda la conexión y se utiliza para cifrar todas las comunicaciones entre las dos partes.

Entonces, ¿dónde está la función de cifrado asimétrico?

En la criptografía de clave pública, tiene dos claves: una clave pública y una clave privada . Puede enviar la clave pública a otras personas, mientras que el propietario solo conoce la clave privada. Juntos forman una pareja.

Antes de que tenga lugar el intercambio de claves simétricas y se establezca el canal de comunicación seguro, SSH utiliza el cifrado asimétrico para crear un par de claves temporal. El cliente y el servidor intercambian claves públicas y se validan mutuamente antes de que comience el proceso de creación de claves simétricas.

¿Qué algoritmo de cifrado utiliza SSH?

Como SSH utiliza cifrado simétrico para proteger su conexión, puede configurar SSH para utilizar una amplia gama de algoritmos de cifrado simétrico, incluidos AES, Blowfish, Twofish, Salsa20 / ChaCha20, 3DES, IDEA y más.

Relacionado: Tipos de cifrado comunes y por qué no debería hacer los suyos propios

¿SSH es lo mismo que SSL / TLS?

Si bien tanto SSH como SSL / TLS brindan seguridad para un protocolo de red previamente inseguro, SSH y SSL / TLS no son lo mismo.

Secure Sockets Layer (SSL) y su sucesor, Transport Layer Security (TLS), proporcionan un túnel de comunicación cifrado. Utiliza TLS todos los días cuando envía correos electrónicos o navega por la web. SSL y TLS son protocolos de capa de aplicación. En las redes de comunicación de Internet, la capa de aplicación estandariza las comunicaciones para los servicios del usuario final.

Si bien tanto SSL / TLS como SSH proporcionan cifrado, los propios protocolos de red están diseñados para diferentes cosas. SSL / TLS está diseñado para proteger su conexión de datos, mientras que SSH está diseñado para permitir el acceso remoto seguro y la ejecución de comandos.

Sin embargo, puede usar SSH junto con SSL para transferir archivos, usando el Protocolo de transferencia de archivos SSH (SFTP) o el Protocolo de copia segura (SCP). Por cierto, usar el SCP es solo una forma de copiar datos desde su PC a una Raspberry Pi .

¿SSH es lo mismo que una VPN?

Al igual que la pregunta anterior, una red privada virtual (VPN) también proporciona un túnel encriptado para su comunicación. Pero cuando SSH proporciona una conexión segura en una configuración cliente-servidor a una computadora específica, una VPN proporciona una conexión segura entre su computadora y el servidor VPN.

No está ejecutando comandos remotos en el servidor VPN. Por el contrario, cuando enciende su VPN, las transmisiones de datos hacia y desde su computadora viajan a través del túnel encriptado hasta el servidor VPN antes de "volver a unirse" a Internet en general.

Entonces, SSH permite una conexión segura a una sola computadora para ejecutar comandos remotos, mientras que una VPN habilita un túnel encriptado entre su computadora y el servidor VPN.

Este proceso puede ocultar la ubicación de su computadora y proporcionar seguridad adicional mientras usa una conexión a Internet. ¿Quiere saber más? Así es como una VPN puede proteger su privacidad .

¿En qué plataformas está disponible SSH?

Siempre que su sistema operativo elegido tenga un cliente SSH o una funcionalidad SSH integrada, el protocolo de red seguro estará disponible para usted.

Por ejemplo, puede seguir nuestra guía para principiantes de SSH en Linux o comprobar lo fácil que es usar SSH en Windows 10 .

SSH está aquí para quedarse

Secure Shell no va a ninguna parte. SSH proporciona un protocolo de red seguro y fácil de usar que está disponible gratuitamente para cualquier usuario. Funciona en todas las plataformas y se encuentra en todo el mundo. Ahora que ha leído esta breve guía de SSH, está mucho mejor preparado para usarla en el futuro.