Microsoft confirma incumplimiento de SolarWinds que afecta a los productos principales

Microsoft ha confirmado que la compañía es víctima del hack de SolarWinds, ya que el presunto ataque del estado nación reclama otro gran problema.

Un aviso de la NSA publicado el 17 de diciembre de 2020 hacía referencia a productos de Microsoft como Azure y Active Directory, que el gigante tecnológico confirmó más tarde.

Microsoft cae víctima del hack de SolarWinds

Microsoft estaba usando SolarWinds Orion, el software de administración remota en la raíz del ataque. Algunas publicaciones sugirieron que los productos comprometidos de Microsoft, como Azure y Active Directory, se utilizaron luego como herramientas de ataque contra otras víctimas.

Sin embargo, el presidente de Microsoft, Brad Smith, emitió un comunicado negando que sus productos fueran incluidos en el ataque. El Departamento de Seguridad Nacional también corroboró la negación. La declaración completa de Brad Smith está disponible para leer en el Blog oficial de Microsoft .

Al igual que otros clientes de SolarWinds, hemos estado buscando activamente indicadores de este actor y podemos confirmar que detectamos binarios de SolarWinds maliciosos en nuestro entorno, que aislamos y eliminamos. No hemos encontrado evidencia de acceso a servicios de producción o datos de clientes. Nuestras investigaciones, que están en curso, no han encontrado absolutamente ningún indicio de que nuestros sistemas se hayan utilizado para atacar a otros.

Smith clasificó el ataque actual de SolarWinds como un "momento de ajuste de cuentas", afirmando su creencia de que "Necesitamos pasos firmes para responsabilizar a los estados-nación por los ciberataques".

En el juego global de ciberseguridad del gato y el ratón, el ataque SolarWinds ha aumentado significativamente la apuesta.

El ataque SolarWinds sigue creciendo

El hack de SolarWinds está en curso y está cobrando más víctimas.

Microsoft es una de las empresas tecnológicas más grandes en declarar su participación. Otros objetivos incluyen el Departamento de Energía de EE. UU. Y, quizás lo más preocupante de todo, la Administración Nacional de Seguridad Nuclear, que administra el arsenal nuclear de EE. UU.

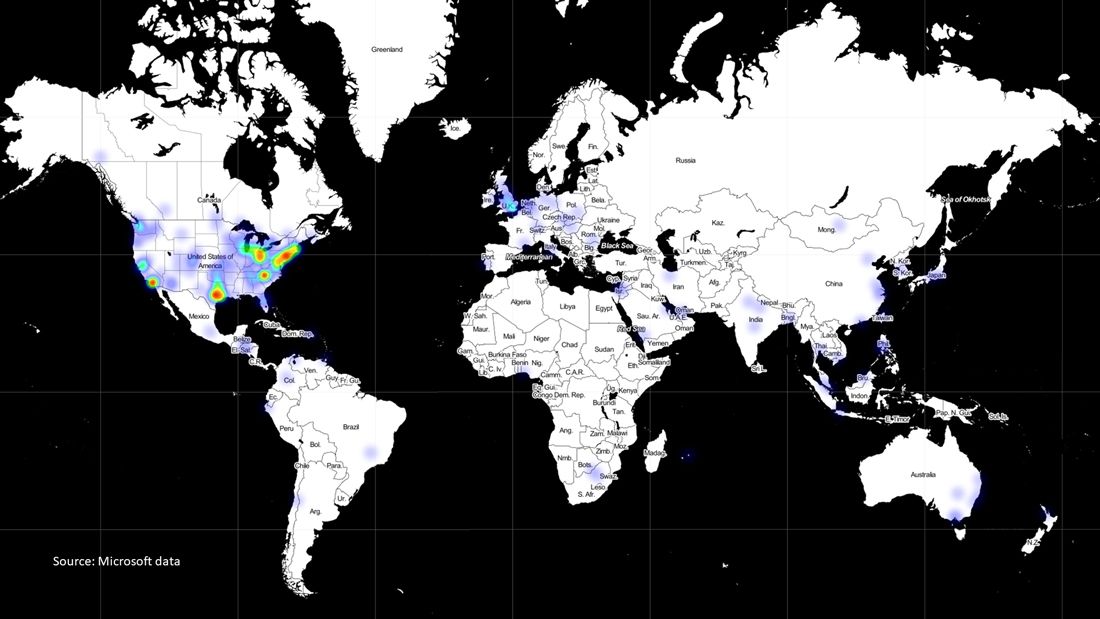

El informe de Microsoft indica que alrededor del 80 por ciento de las organizaciones afectadas tienen su sede en Estados Unidos. También hay víctimas en el Reino Unido, Bélgica, España, Canadá, México, Israel y los Emiratos Árabes Unidos. Se espera que aparezcan más víctimas en los próximos días y semanas.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) publicó nueva información sobre el ataque, advirtiendo que pueden existir otros vectores de ataque fuera de SolarWinds y el malware Sunburst en la raíz de la amenaza.

Por ejemplo, CISA está investigando un incidente que involucra al sospechoso actor de amenazas aprovechando claves secretas robadas en un ataque anterior. La clave secreta (como una clave de cifrado) permite al atacante "generar una cookie para evitar la autenticación multifactor Duo que protege el acceso a Outlook Web App (OWA)".

SolarWinds es lo que se conoce como un truco de la cadena de suministro. Los atacantes comprometen la cadena de suministro en la red de la víctima en lugar de atacar la red directamente. Una vez dentro, el atacante tiene un acceso incomparable al funcionamiento interno de la organización.

SolarWinds no es el primer ataque a la cadena de suministro, pero es casi seguro que sea el más grande.