¿Ve anuncios NSFW en sitios gubernamentales? Este es el por qué

Solo las organizaciones gubernamentales y del sector público con sede en los Estados Unidos son elegibles para obtener un dominio .gov, que es un dominio de nivel superior patrocinado y administrado por la Agencia de Seguridad de Infraestructura y Ciberseguridad.

Los ciudadanos recurren a los sitios del gobierno para encontrar información creíble sobre temas que van desde la votación hasta los controles de estímulo, y es seguro asumir que lo último que uno esperaría ver en una página web afiliada al gobierno es un anuncio de NSFW (no seguro para el trabajo, explícito). para Viagra, o un enlace a un sitio de videos para adultos.

Pero eso es exactamente lo que ha estado sucediendo durante más de un año.

Anuncios NSFW en sitios gubernamentales

Según lo informado por Vice , los anuncios y enlaces NSFW se han detectado en 50 subdominios gubernamentales diferentes, y probablemente pasará un tiempo antes de que se eliminen.

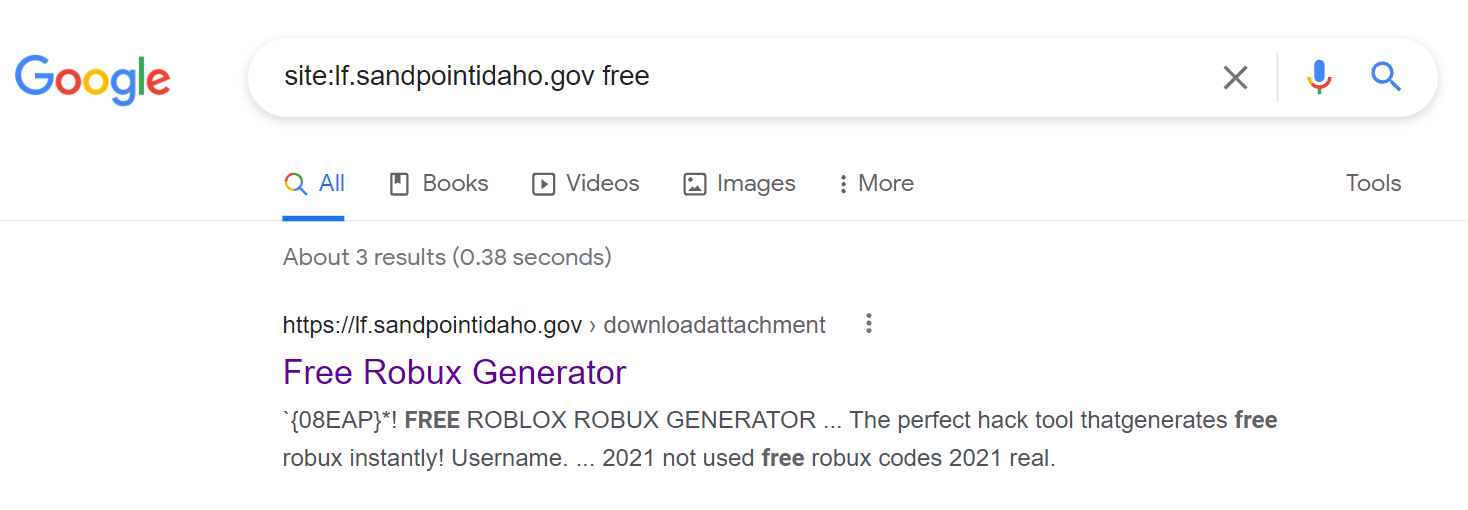

Una simple búsqueda en Google revela que un sitio afiliado a Sandpoint, Idaho, mostraba anuncios de un supuesto generador de Robux (Robux es la moneda del juego para la popular plataforma de juegos Roblox).

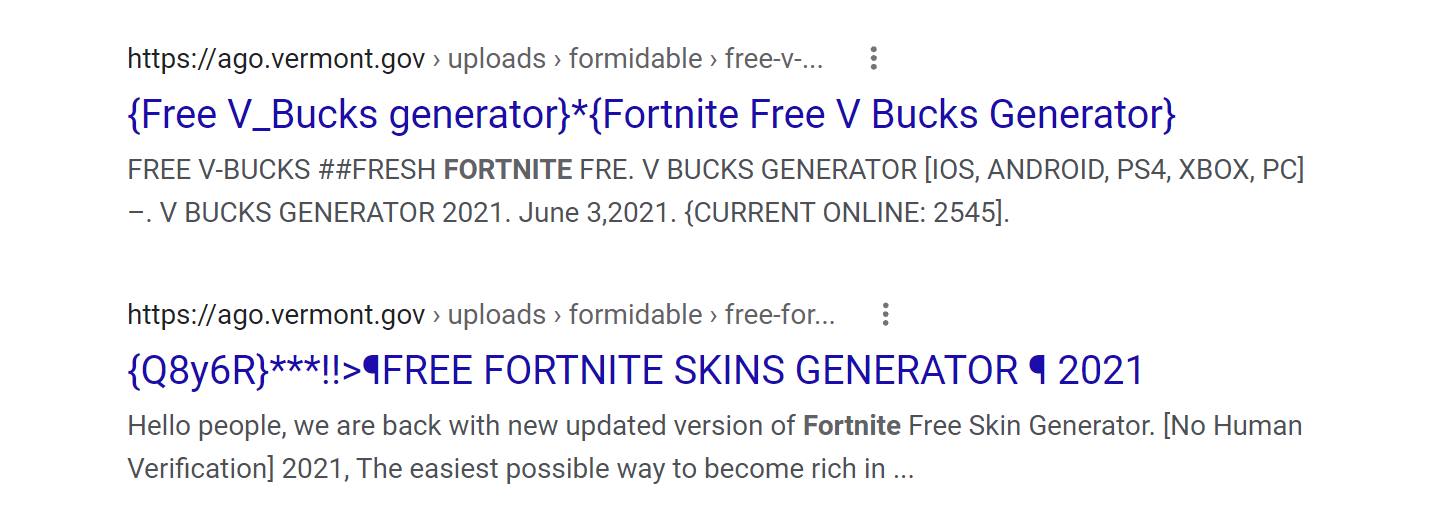

Mientras tanto, el sitio web oficial del gobierno del Procurador General de Vermont, TJ Donovan, presentaba anuncios de spam para supuestas máscaras de Fortnite y generadores de V-Bucks.

Vulnerabilidad del software Laserfiche

Según el investigador de ciberseguridad Zach Edwards, quien descubrió el problema por primera vez, los sitios gubernamentales y militares alojan contenido NSFW debido a una vulnerabilidad en los sistemas de gestión de contenido del proveedor de software Laserfiche.

La empresa tiene contratos con varias agencias gubernamentales, incluida la Oficina Federal de Investigaciones (FBI).

La vulnerabilidad ahora parcheada permitió a terceros enviar archivos a sitios .gov sin el permiso de los propietarios del sitio. En otras palabras, los especialistas en SEO de sombrero negro aprovecharon esta vulnerabilidad para impulsar sus propios sitios.

"Esta vulnerabilidad creó señuelos de phishing en dominios .gov y .mil que empujarían a los visitantes a redireccionamientos maliciosos y potencialmente atacarían a estas víctimas con otras vulnerabilidades", explicó Edwards a Vice.

Edwards ha estado informando esto a los sitios .gov afectados durante meses e incluso detalló sus hallazgos en un video de YouTube, que se puede ver a continuación.

Laserfiche lanzó una actualización

En una publicación de blog a principios de este mes, Laserfiche reconoció que la vulnerabilidad se está utilizando como un exploit activo y lanzó una actualización de seguridad. Además, Laserfiche lanzó una sencilla herramienta de limpieza para ayudar a los clientes afectados a eliminar el contenido NSFW de sus páginas.

El hecho de que los especialistas en SEO de sombrero negro se hayan dirigido con éxito a los sitios web del gobierno muestra lo importante que es contar con la protección adecuada.

Mantener actualizados los sistemas de administración de contenido, complementos y scripts es una necesidad para cualquier webmaster. Los complementos de seguridad también son una buena inversión, especialmente para aquellos que usan WordPress.