¿Qué es el software malicioso de firmware y cómo se pueden prevenir las infecciones?

El malware de firmware es persistente y particularmente difícil de detectar. Esto se debe a que sus cadenas de infección suelen dirigirse a componentes informáticos con privilegios de acceso Ring 0 y superiores. Los privilegios de control están mucho más allá de lo que controla un usuario de computadora típico y se encuentran en la intersección de las comunicaciones de hardware y memoria.

El acceso al firmware permite a los atacantes modificar las respuestas de hardware, la memoria del sistema y las aplicaciones instaladas. Los ataques de malware se pueden ejecutar a través de numerosos modos, incluso a través de Bluetooth, Wi-Fi y conexiones estándar de Internet.

Por qué el malware de firmware es tan formidable

Las siguientes son algunas de las razones por las que el malware de firmware es tan difícil de superar.

1. El malware puede eludir las herramientas antimalware habituales

El malware de firmware tiene la capacidad de corromper las capas de privilegios elevados. Debido a que las aplicaciones de seguridad están controladas por el sistema operativo que se ejecuta sobre el firmware, el firmware comprometido se puede utilizar para obtener acceso a cada software instalado. Una intrusión de firmware también permite a entidades maliciosas implantar código que permite la administración remota de la máquina infectada.

2. El software malicioso es persistente

El malware de firmware es increíblemente difícil de erradicar una vez que se apodera de una máquina. Incluso las soluciones temporales (como el uso de virtualizadores) solo ofrecen un respiro a corto plazo al evitar que sectores enteros se vean comprometidos simultáneamente.

Cambiar los sistemas operativos y volver a crear imágenes del sistema tampoco resuelve el problema. Por lo general, se recomienda una actualización completa del firmware para solucionar el problema y, en casos extremos, una actualización del hardware.

3. El malware se hace cargo de las operaciones de prearranque

El malware de firmware generalmente obtiene el control operativo de un sistema incluso antes de que se inicie. Esto se debe a que controla el hardware y los protocolos de secuencia de arranque.

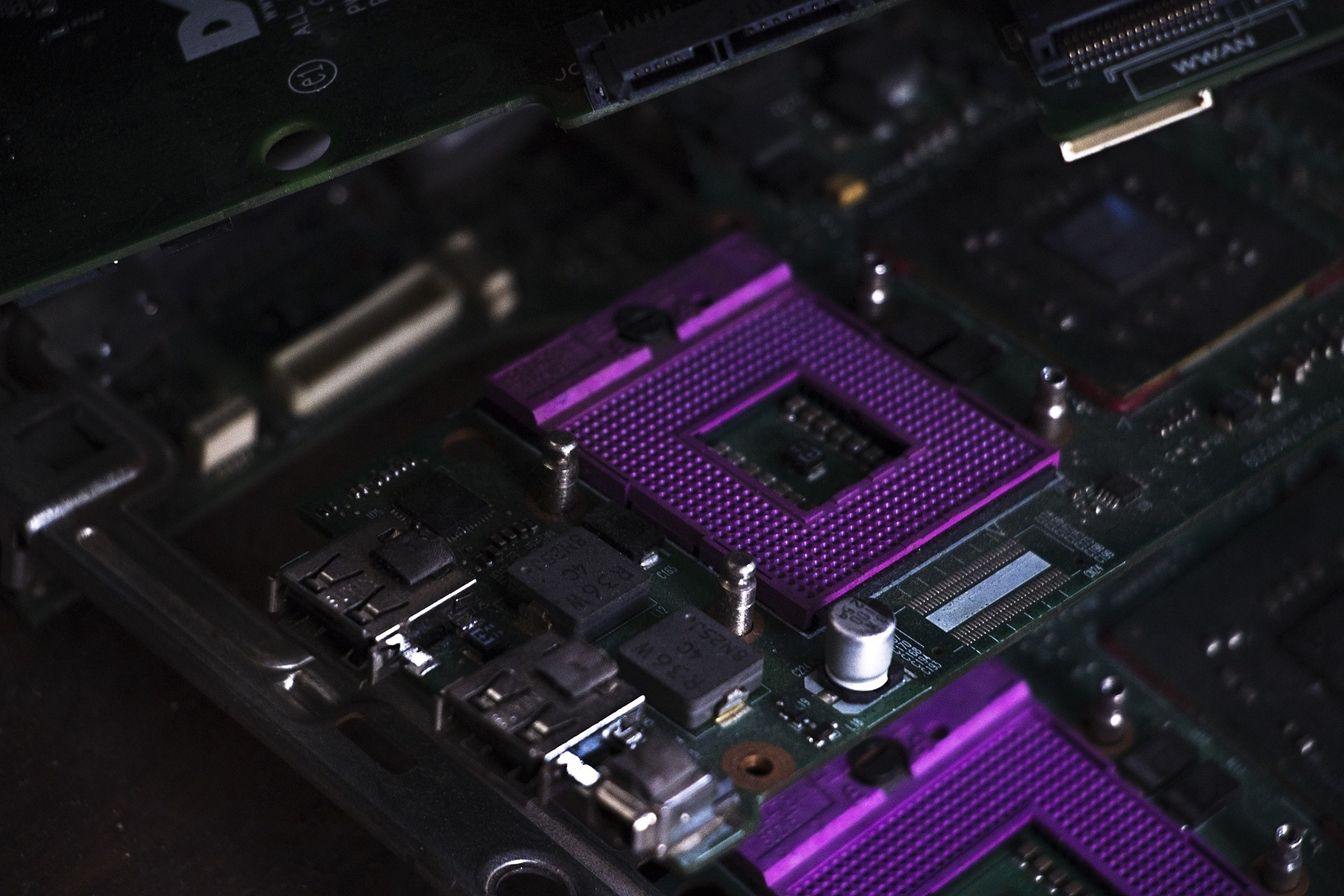

En los últimos años, un número significativo se ha centrado en Intel Manageability Engine (ME), un subsistema de los conjuntos de chips Intel que se encuentra en el Platform Controller Hub.

El motor de administración funciona incluso cuando la computadora está apagada, y la única forma de apagarla por completo es desenchufar la computadora o quitar la batería si es una computadora portátil.

Como tal, el malware de firmware dirigido al sistema ME opera en un ciclo casi continuo sin pasar por secuencias de verificación, lo que hace que la detección sea excepcionalmente difícil. La buena noticia es que lograr un exploit ME exitoso es difícil. En los casos en que ocurren tales intrusiones, generalmente participan actores patrocinados por el estado.

Vectores de ataque comunes

Los sistemas de sistema básico de entrada / salida (BIOS) y de interfaz de firmware extensible unificada (UEFI) suelen ser los vectores principales de los ataques de firmware. Las infecciones generalmente se llevan a cabo a través de rootkits y bootkits.

1. Ataques de malware del BIOS

El malware de nivel de BIOS generalmente reescribe el código de BIOS e inyecta uno malicioso. Debido a que el BIOS se encuentra en la memoria en lugar de en el disco duro, este tipo de malware no se puede detectar con un antivirus normal.

Técnicamente, reprogramar la BIOS es una tarea que solo puede realizar un superusuario. La mayoría de los códigos de firmware del BIOS están diseñados para evitar esto bloqueando las ediciones en la Interfaz de periféricos en serie (SPI). También intentan limitar el modo de administración del sistema (SMM) y las interacciones del BIOS para mantener la integridad del BIOS.

El modo de administración del sistema (SMM) está presente en los procesadores basados en x86. Debido a sus altos privilegios de memoria, los piratas informáticos lo utilizan para acceder al sistema operativo y al firmware.

Desafortunadamente, muchos proveedores de firmware solo aplican salvaguardas de seguridad superficiales a estas áreas sensibles, lo que permite que entidades maliciosas realicen algunas modificaciones críticas.

2. Malware de firmware UEFI

UEFI, al igual que BIOS, se ejecuta cuando la computadora se está iniciando y antes de que se inicie el sistema operativo. Opera en un chip incrustado en la placa base. Los atacantes de firmware generalmente intentan modificar su código para tener un control sistemático sobre una máquina.

Algunos malware de intrusión UEFI aprovechan las versiones de intrusión de herramientas como RWEverything, que permiten a los piratas informáticos reprogramar el firmware. En algunos casos, los utilizan para secuestrar el controlador SPI, que a su vez administra el UEFI.

Muchos kits de UEFI maliciosos comienzan analizando si están desbloqueados o protegidos contra escritura. Por lo general, se supone que el firmware UEFI está protegido contra escritura, pero algunos proveedores dejan esta opción abierta. Esto permite a los piratas informáticos implantar sus propios parches UEFI.

Prevención de ataques de firmware

Las siguientes son algunas de las medidas de mitigación que se deben tomar para prevenir el malware de firmware.

1. Escanee en busca de compromisos

Para evitar que un sistema sufra ataques de firmware, primero se debe verificar la integridad del BIOS o UEFI. El marco CHIPSEC se encuentra entre las principales herramientas recomendadas. Escanea el BIOS en busca de sectores dañados y genera un informe que indica si las configuraciones están bloqueadas o no. También muestra los que se han modificado.

Es importante tener en cuenta que el marco no es de ninguna manera suficiente para prevenir ataques y es simplemente una herramienta de diagnóstico.

2. Habilite TPM

Habilitar Trusted Platform Module (TPM) en BIOS después de comprar una nueva máquina mejora la seguridad. La función valida la integridad del hardware mediante hash criptográfico.

Comprueba si el registro de arranque maestro (MBR) y los valores hash de configuración de ROM de opción coinciden con el valor esperado. Resolver al valor esperado significa que sus códigos no han sido alterados.

3. Utilice máquinas con Intel BootGuard

Es mejor usar una computadora con Intel BootGuard habilitado. Muchas computadoras modernas vienen con esta característica. Evita que la máquina dependa de imágenes de firmware sin firmar. Al igual que TPM, también se basa en un protocolo de hash algorítmico para verificar la información.

4. Habilitación de la protección del sistema de Windows Defender en Windows 10

Windows Defender System Guard en Windows 10 tiene una función que evita los ataques de firmware al garantizar un arranque seguro a través de la atestación basada en hipervisor y Dynamic Root of Trust (DRTM). Windows 10 también tiene un motor de escaneo UEFI que escanea en busca de malware de firmware.

El escáner compara los conocimientos de los fabricantes de conjuntos de chips para garantizar la integridad y es una extensión de Microsoft Defender ATP.

Las soluciones de firmware y malware están mejorando

Los fabricantes de PC están comenzando a prestar más atención al malware de firmware, especialmente porque este grupo de amenazas tiene la capacidad de infectar redes enteras. Los gigantes tecnológicos como Microsoft también están comenzando a asumir un papel proactivo al proporcionar soluciones de mitigación fáciles.

Microsoft ya tiene una clase de PC específicamente equipada para prevenir ataques de firmware. Llamadas PC de núcleo seguro, vienen con protección a nivel de kernel que es posible gracias a la seguridad basada en virtualización (VBS), la integridad del código del hipervisor de Windows (HVCI) y la raíz dinámica de medición de confianza (DRTM).

Las empresas de seguridad en línea como Kaspersky y ESET también están contraatacando y ahora tienen sus propios escáneres UEFI.